Kone: HP ProBook 6560b, johon asennettu Kali linux käyttöjärjestelmä versio 2020.3. CPU: Intel Celeron B810 1.60GHz

VK3 Penetration Testing Course 2020 Autumn

Tehtävänannot otettu Tero Karvisen kurssi sivulta

h3 nmap ja kaverit

Aktiivista tiedustelua, active recon.

”Ole huolellinen näiden työkalujen kanssa. Porttiskannereita ja vastaavia ohjelmia saa käyttää vain harjoitusmaaleihin. Liikennettä tulee seurata toisella ohjelmalla (esim snifferi, kaikki verkkokortit on usein ”any”). Osoitteiden (esim. IP-numeroiden) kanssa tulee olla tarkkana. Voit käyttää vain sellaisia työkaluja, joiden toiminnan ymmärrät kohtuullisesti. Missään tehtävässä ei tehdä palvelunestohyökkäyksiä, eli älä lähetä kohdekoneille järjetöntä määrää dataa tai pyyntöjä järjettömällä nopeudella. Lue ja tallenna itsellesi HackTheBoxin säännöt ennenkuin aloitat. Kurssin säännöissä ja oppitunnilla on annettu tarkempia ohjeita.” (Karvinen, 2020)

”z) Lue artikkelit ja katso videot, tee kustakin muistiinpanot (muutama ranskalainen viiva per artikkeli/video). Tässä z-kohdassa ei tarvitse tehdä mitään kokeita koneella.

- € Santos et al: The Art of Hacking (Video Collection): [..] 4.3 Surveying Essential Tools for Active Reconnaissance. Sisältää porttiskannauksen. 5 videota, yhteensä noin 20 min.

- Lyon 2009: Nmap Network Scanning: Chapter 1. Getting Started with Nmap Suoraan hevosen suusta: Gordon Lyon aka Fyodor Vaskovich on kirjoittanut tuon menestyneen kirjan lisäksi nmapin. Kirja maksaa 40 eur, mutta reiluna kaverina Gordon oli laittanut juuri tähän sopivat kappaleet ilmaiseksi nettiin.

- Silmäile (ei tarvitse lukea kokonaan, 40 liuskaa pitkä): Lyon 2009: Nmap Network Scanning: Chapter 15. Nmap Reference Guide

- Port Scanning Basics (opettele, mitä tarkoittavat: open, closed, filtered; muuten vain silmäily)

- Port Scanning Techniques (opettele, mitä ovat: -sS -sT -sU; muuten vain silmäily)

- Silmäile (ei tarvitse lukea kokonaan): man nmap” (Karvinen, 2020)

”a) Miten nmap scan toimii? Tee nmapilla seuraavat testit, sieppaa liikenne snifferillä (wireshark) ja analysoi tulokset. Tee testit mahdollisimman suppeasti, jotta analysointi on helpompaa. Esimerkiksi skannaa vain yksi portti yhdestä koneesta, jos ominaisuuden esittely ei hyöydy laajemmasta skannauksesta. Selitä myös, miksi nmap lähettää tuollaisia paketteja. Käytä nmap:ia normaalisti sudo:n kanssa. Porttiskannaa ainoastaan omaa konetta omassa verkossa ja harjoitusmaaleja.” (Karvinen, 2020)

- ping sweep -sn

- don’t ping -Pn

- TCP SYN ”used to be stealth” scan, -sS (tätä käytetään skannatessa useimmin)

- TCP connect scan -sT

- version detection -sV

”b) Nmap:n toimintoja. Kokeile, anna esimerkit, selitä tulokset ja käyttötarkoitus. Seuraa aina snifferillä, tarvittaessa perustele analyysisi siepatulla liikenteellä.” (Karvinen, 2020)

- porttien valinta -p1-100, –top-ports 5

- ip-osoitteiden valinta, verkkomaskilla 10.10.10.0/24, alku- ja loppuosoitteella 10.10.10.100-130 (ipcalc auttaa ymmärtämään, miten verkkomaskia tulkitaan)

- output files -oA foo

- version scanning -sV

- OS fingerprinting, version detection, scripts, traceroute -A (miksei mnemonic ole –and-kitchen-sink?)

- ajonaikaiset toiminnot (man nmap: runtime interaction): verbosity v/V, help ?, packet tracing p/P, status s (ja moni muu nappi)

- normaalisti ’sudo nmap’. Miten nmap toiminta eroaa, jos sitä ajaa ilman sudoa? Suorita ja analysoi esimerkki.

- vertaile -sV vs -A kestoa (ja lähetetyn datan määrää jos osaat; time, nethogs, wireshark)

”c) Ninjojen tapaan. Aja nmap-versioskannaus -sV omaan paikalliseen weppipalvelimeen. Weppipalvelimeksi sopii esim ’python3 -m http.server’ tai oma apache. Piiloutuuko nmap-skannaus hyvin palvelimelta? Vinkki: wiresharkissa ”http” on kätevä filtteri, se tulee siihen yläreunan ”Apply a display filter…” -kenttään. Nmap-ajon aikana p laittaa packet tracing päälle. Vapaaehtoinen lisäkohta: jääkö Apachen lokiin jokin todiste nmap-versioskannauksesta?” (Karvinen, 2020)

”d) UDP-skannaus. ”Mulla olis vitsi UDP:sta, mutta en tiedä menisikö se perille”. Etsi tarvittaessa itse lähteet.” (Karvinen, 2020)

- Mitkä ovat tavallisimmat tai kiinnostavimmat palvelut, joita UDP-skannauksella voisi löytää?

- Miksi UDP-skannaus on hankalaa ja epäluotettavaa?

- Miksi UDP-skannauksen kanssa kannattaa käyttää –reason flagia?

- Vapaaehtoinen vaikeampi bonuskohta: näytä esimerkki onnistuneesta UDP-skannauksesta, sekä jonkin UDP:n erityisominaisuuden takia epäonnistuneesta tai harhaanjohtavan tuloksen antavasta UDP-skannauksesta.

”e) Avaa yhteys HackTheBoxin verkkoon ja osoita, että yhteys toimii. Varmista esimerkkiosoitteella, että olet yhteydessä oikeaan HackTheBox maaliverkkoon. Voit esimerkiksi tarkistaa ipcalc:lla, että kyseessä on yksityinen IP. Kokeilla pingillä, että osoite vastaa vain, kun VPN-tunneli on päällä. Kokeilla surffata jotain sivua, joka näkyy vain tuolta maaliverkosta. Ja tietysti, että kaikki toimii odotetulla tavalla.” (Karvinen, 2020)

”f) Tiedustele aktiivisesti HackTheBoxin verkko. Analysoi tulokset (tärkeää). Käytä nmap-porttiskanneria. Seuraa koko ajan porttiskannerin toimintaa snifferillä, kuten tshark tai wireshark. HTB:n ratkaisut yhdessä sovitun salasanan taakse, jotta emme spoilaa toisten kilpailua. Tämä on laaja tehtävä, koska analysoitavaa on paljon. Pelkät komentojen tulosteet ilman analyysia eivät riitä, pääpaino on tulosten selittämisellä ja tulkinnoillasi. Osaatko nimetä työkaluja, joilla löytämiäsi palveluita (tai jopa haavoittuvuuksia tai vanhempia versioita) voisi tutkia myöhemmin lisää?” (Karvinen, 2020)

”c) Vapaaehtoinen: Tiedustele aktiivisesti joitakin HackTheBoxin maalikoneita muillakin työkaluilla. Analysoi tulokset (tärkeää) Sopivia ovat esimerkiksi EyeWitness, nikto, wpscan, gobuster, openvas ja ffuf. Aputyökaluiksi sopii Linuxin komentokehote, grep, pythonpy… Voit valita näistä vain jonkin tai joitakin työkaluja. Seuraa työkalun toimintaa koko ajan snifferillä, ja käytä vain työkaluja, joiden toiminnan ymmärrät kohtuullisesti. HTB:n ratkaisut yhdessä sovitun salasanan taakse, jotta emme spoilaa toisten kilpailua.” (Karvinen, 2020)

”e) Vapaaehtoinen, haastava: Korkkaa jokin HTB:n kone.” (Karvinen, 2020)

*Päivitetty 28.1.2021*

z) Lue artikkelit ja katso videot, tee kustakin muistiinpanot

Santos et al: The Art of Hacking

Active reconnaissance

- Aktiivisella tiedustelulla pyritään saamaan tietoa uhrista ja/tai tämän verkosta erilaisia työkaluja käyttäen

- Tiedustelussa saatuja tietoja ei kannata hävittää vaan pistää muistiin. Hyvä esimerkki nmapissa -oA komento, jolla saat tallennettua tulokset tiedostoiksi omalle koneelle.

- Aktiivisessa tiedustelun eri vaiheet koostuvat esim. verkon skannauksesta, haavoittuvuuksien etsinnästä ja joissakin tapauksissa vaikka kalastelulla.

Porttiskannaus

- Porttiskannauksessa käytetyin työkalu on nmap, jolla pystytään skannaamaan verkkoja tai yksittäisi hosteja

- Nmapissa voidaan käyttää erilaisia komentoja ja kehoitteita riippuen mitä kohteesta halutaan saada selville. Porttien tiedot onko avoin vai ei ja mitä protokollia missäkin portissa on ja myös mahdollisia ohjelmisto versioita.

- Masscan on yksi nopea tapa skannata portteja. Kalin ohje sivujen mukaan se olisi nopein porttiskanneri, jolla voisi skannata koko internetin alle 6 minuutissa.

Haavoittuvuudet

- Verkon tai webin haavoittuvuuksien löytäminen

- Työkaluja verkon skannailuun on yleisin eli nmap ja netcat tai wireshark, jolla voidaan analysoida verkon tietoja tarkemmin.

- Webbiin tarkoitettuja työkaluja on nikto, joka löytyy kalista valmiiksi eli webserver skanneri ja SQLMap jota voidaan käyttää SQL injektioiden tekemiseen.

Lyon 2009: Nmap Network Scanning

Avatar online AO

Kappaleessa 1 käydään tarinaa läpi, jossa Pen-testing firmassa työskentelevä Felix saa toimeksiannon Avatar online peli firmalta. Felixin tulisi etsiä haavoittuvuuksia palomuurin ulkopuolelta. Kappaleessa käydään läpi muutamia komentoja joita voidaan nmapissa käyttää.

-sS eli SYN Scan, joka on oletuksena nmapissa.

-p-, jolla voidaan skannata jokainen portti 1-65535. Tämä komento on laajempaan skannaukseen, kuin normaalisti jolloin skannataan vain 1000 porttia.

-oA eli output files, jolla voidaan tallentaa porttiskannauksen tulokset tiedostoksi.

Trinity Matrix

Toisessa kappaleessa käydään matrixin skenaariota läpi, jossa henkilö Trinity yrittää kaataa sähköverkkoja, jotta ihmiskunta ei joutuisi koneiden orjiksi. Kappaleen kuvakaappauksessa nähdään kun Trinity ajaa komennon

nmap -v -sS -O 10.2.2.2

MadHat

Kolmannessa kappaleessa käsitellään tositarinaa, joka kertoo Lee ”MadHat” Heathista, joka on nmapin käyttäjä ja avustaja. MadHat työskenteli yrityksessä, jossa hän sai tehtäväksi skannata päivittäin 100.000 hostia, johon menisi noin 30tuntia niin hän päätti kirjoittaa skriptin nmap-wrapper, joka ajaa useita nmapin toimintoja rinnakkain ja tämän ansiosta aika puolittui 30 tunnista 15 tuntiin. Hän on julkaissut skriptit omalla nettisivullaan, joka löytyy täältä.

Lähteet: https://www.oreilly.com/library/view/the-art-of/9780135767849/SPTT_04_00.html

http://www.unspecific.com/nmap/

https://nmap.org/book/nmap-overview-and-demos.html

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

Tehtävä a) Miten nmap scan toimii?

Tehtävässä a) oli tarkoitus tutustua nmappiin ja sen toimintoihin. Valitsin kohde maaliksi Hack The Boxista eri maaleja, jotta tulokset eivät olisi aina samanlaisia. Aloitin ensimmäiseksi laittamalla VPN yhteyden kuntoon ja tarkistin, että pingi menee kohde koneelle läpi ja se meni eli kaikki oli ok.

Ping sweep -sn

Ping sweepillä pystyin tarkistamaan kuinka monta hostia verkossa on ylhäällä esimerkiksi jos skannaan koko verkon niin näen verkossa hostit, jotka ovat ylhäällä. Tehtävässä skannasin vain ping sweep:illä yhden koneen eli 10.10.10.198 ja sain selville komennolla, että tämä hosti on ylhäällä.

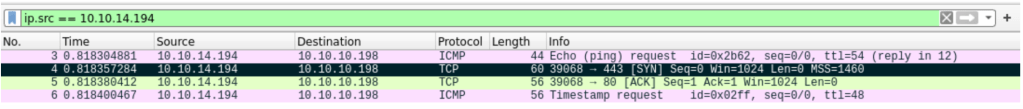

Kuvassa koneeni lähettää SYN kysymyksen hostille onko tämä hereillä.

Don’t ping -Pn

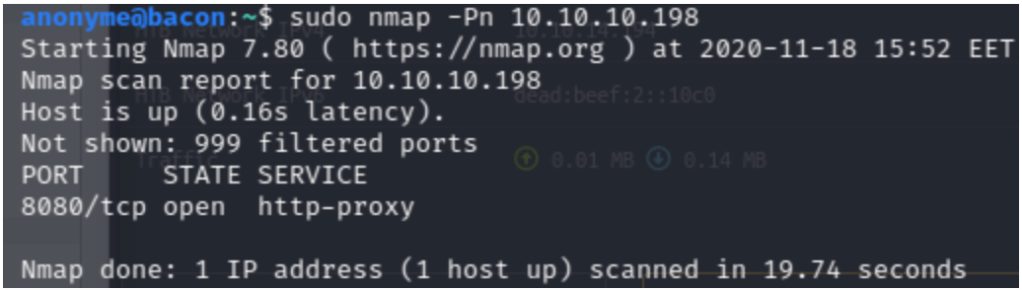

-Pn komennolla voidaan skannata tietyltä hostilta kaikki portit, jotka ovat avoimia. Komento skannaa 1000 yleisintä porttia ja kertoo niistä avoimena olevat portit ja jättää näyttämättä filteröidyt portit. nmap help sivulla sanotaan "-Pn: Treat all hosts as online -- skip host discovery"

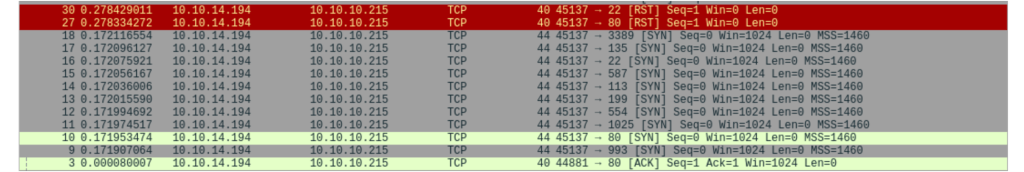

Laitoin nmapin päälle ja samalla seurasin wiresharkilla tun0 liikennettä, josta näin VPN liikenteen. Wiresharkista bongasin punaisella merkityn datan, jossa koneeni oli lähettänyt RST eli resetin hostille 8080 portista, joka tarkoittaa, että hosti on puhunut kyseisestä portista meille.

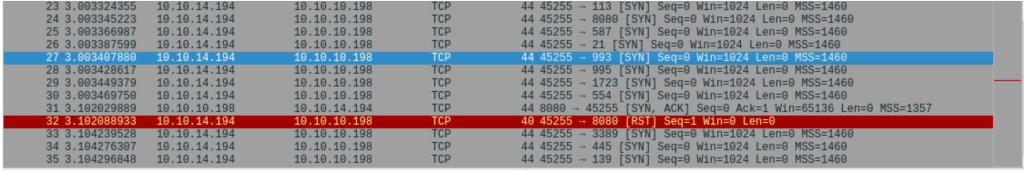

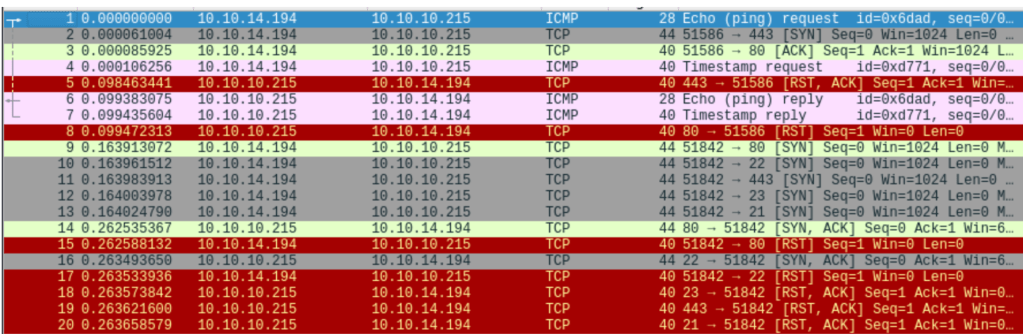

TCP SYN ”used to be stealth” scan, -sS

Syn scan on yleisin porttiskannaus tekniikka ja myös nopein skannaus tapa. Tällä pyritään ettei portti lokeihin jäisi tietoa tai mahdollisesti, ettei port security toimintoja laukaistaisi. TCP SYN skannauksessa skannaaja lähettää SYN pyynnön hostille ja Host vastaa SYN, ACK johon skannaaja vastaa RST eli lopettaa kyselyn siihen, kun saanut vastauksen, että portti on aktiivinen ja valmis keskusteluun, mutta kone ei vastaa hostille, että tämä portti käy vaan poistuu.

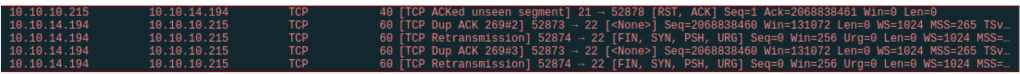

Wiresharkissa huomasin, että koneenin oli sulkenut nämä yhteydet heti SYN/ACK varmistuksen jälkeen RST paketilla.

TCP connect scan -sT

Tätä yhteyttä voidaan käyttää, jos halutaan skannata IPv6 verkkoja tai jos jostain syystä SYN skannaus ei ole mahdollista.

TCP connect scan on alussa samanlainen kun stealth scan, mutta sen sijaan, että kone katkaisisi yhteyden puoliavoimen tien kohdalla niin skannaaja lähettää vielä SYN/ACK:n jälkeen oman ACK paketin varmistaakseen yhteyden. Tässäkin ajassa host ehtii lähettää esimerkiksi SSH bannerin merkkijonon ja heti kun nmap on saanut varmistuksen yhteydestä se sulkee sen RST paketilla.

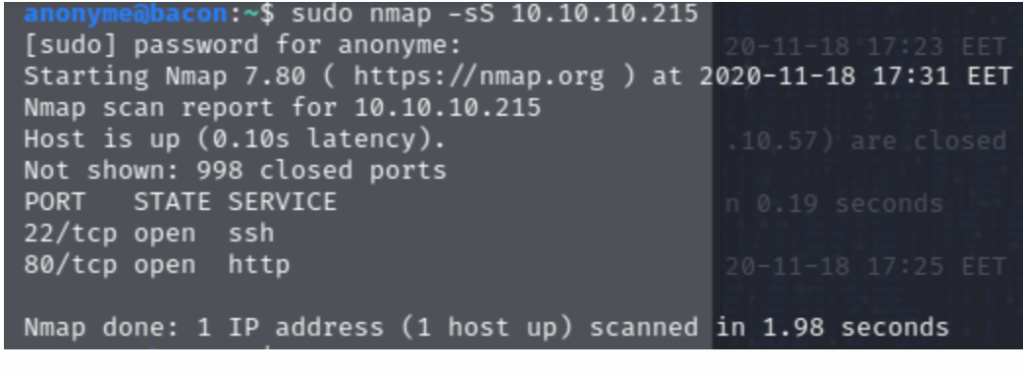

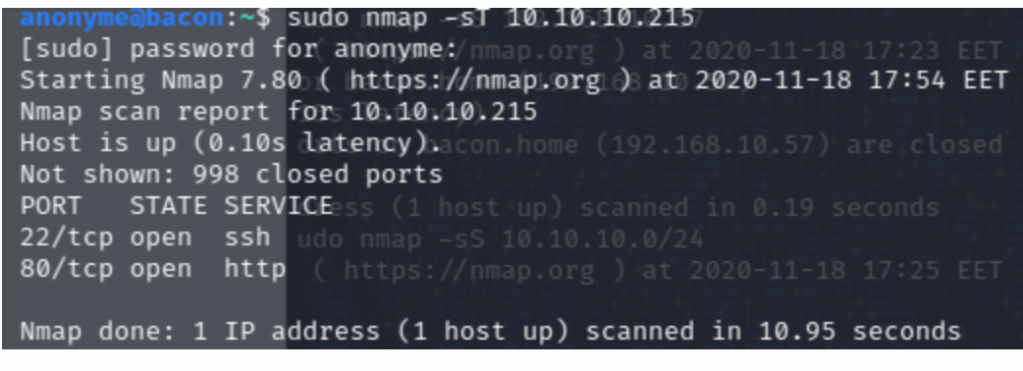

Skannasin Hack the box koneen kyseisellä komennolla, josta näin, että SSH ja http portit olivat auki.

Alla olevasta kuvasta näkee, kun skannasin kyseisen koneen niin koneeni oli lähettänyt ACK paketin hosti koneelle, jonka jälkeen oli vielä tehty RST eli katkaistu yhteys kokonaan, kun yhteys oli varmistettu.

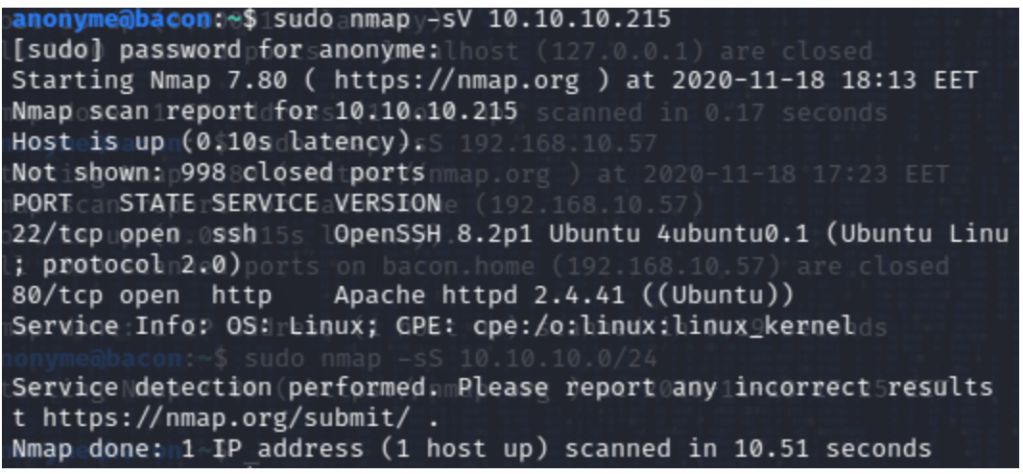

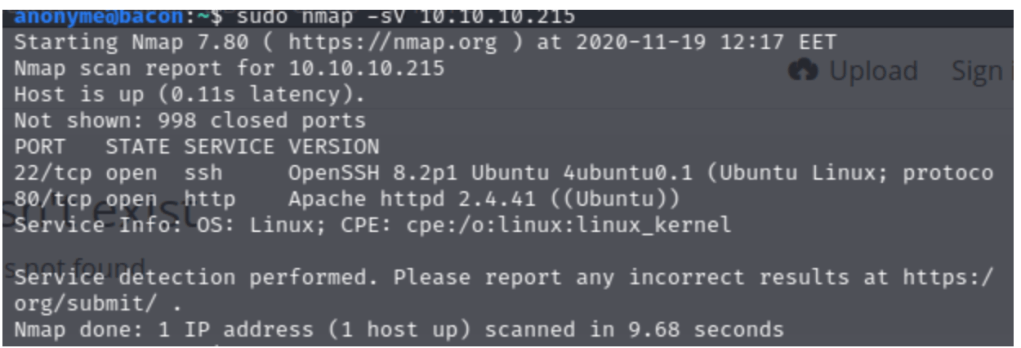

Version detection -sV

Nimensä mukaisesti tämä kertoo kohde koneen/hostin portin version.

Skannasin HTB koneen 10.10.10.215, joka näytti kaksi porttia, jotka olivat SSH ja http ja niistä sain selville mitä versiota SSH ja http käyttävät.

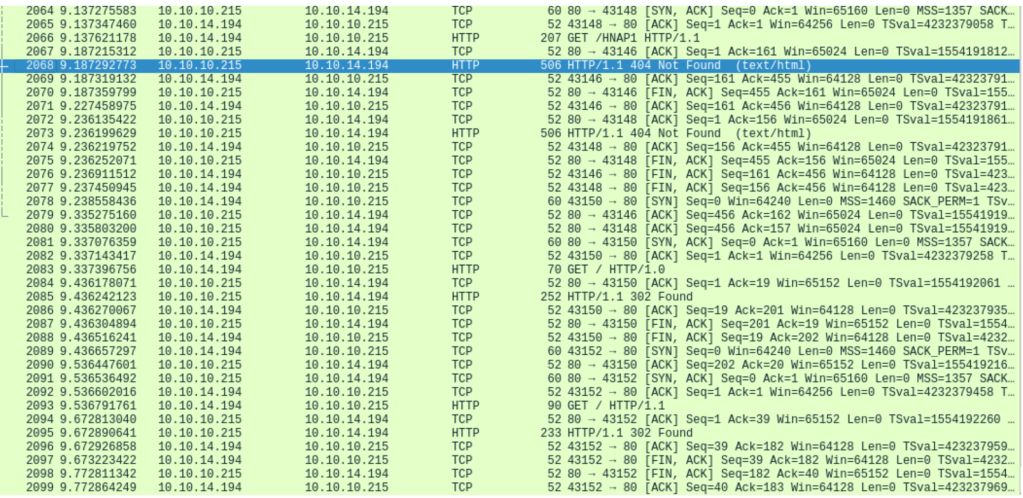

Wiresharkista sain paljon mielenkiintoista tietoa ja kaikkea en edes ehtinyt tutkiskelemaan, mutta kiinnitin huomion heti (text/html) kohtiin, josta löytyi versiot mitä http versiota hosti käyttää.

Löysin myös toisen mielenkiintoisen löydöksen kun filteröin TCP protkollia wiresharkilla niin löysin kuinka paljon koneeni ja hosti keskustelivat keskenään. Ja törmäsin myös FIN paketteihin. Eli FIN tarkoitetaan kun dataa ei ole enempää niin keskustelu lopetetaan ”yhteisymmärryksessä” eikä tehdä niin sanottua RST eli resettiä ja katkaista yhteyttä.

Lähteet: http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

https://nmap.org/book/scan-methods-connect-scan.html

https://nmap.org/book/nmap-overview-and-demos.html

https://www.youtube.com/watch?v=4t4kBkMsDbQ&t=179s

Tehtävä b) Nmap:n toimintoja.

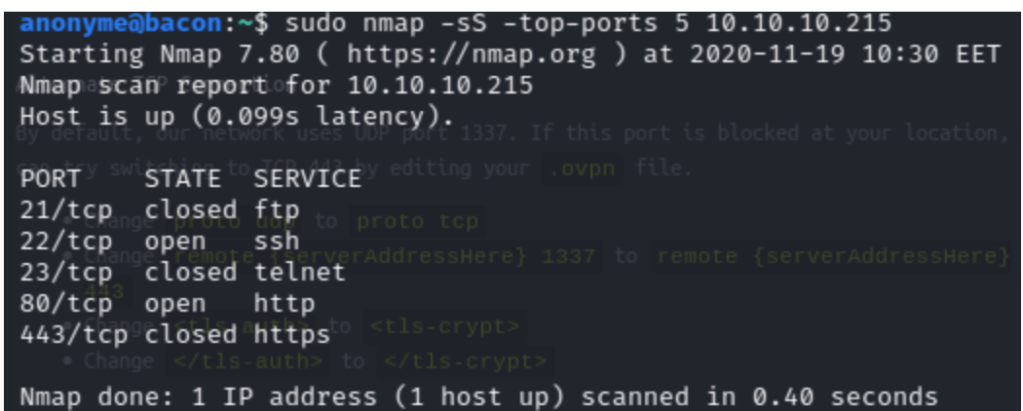

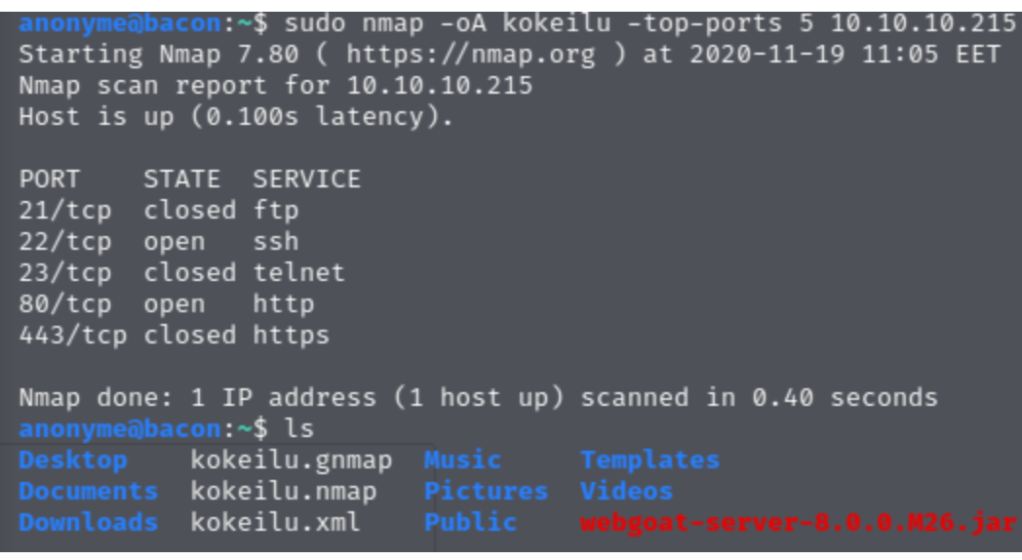

porttien valinta -p1-100, –top-ports 5

Kokeilin porttien valintaa HTB maalikoneeseen ja tulokseksi siis tuli 5 suosituinta porttia. Numeroa top-ports komennossa voi muuttaa riippuen siitä montako suosituinta porttia haluan skannata kyseisestä hostista.

En myöskään huomannut poikkeavia eroja wiresharkissa vaan sain tulokseksi normaale SYN pyyntöjä eri portteihin. Pyynnöt tietenkin erosivat toisistaan, jos portti oli avonainen.

ip-osoitteiden valinta, verkkomaskilla 10.10.10.0/24, alku- ja loppuosoitteella 10.10.10.100-130 (ipcalc auttaa ymmärtämään, miten verkkomaskia tulkitaan)

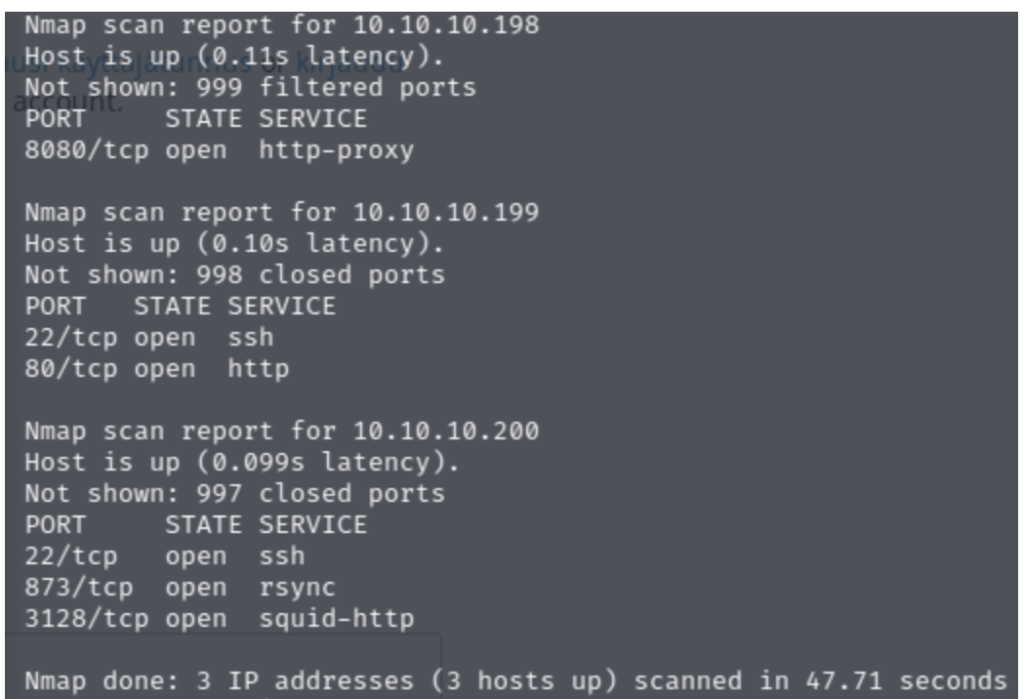

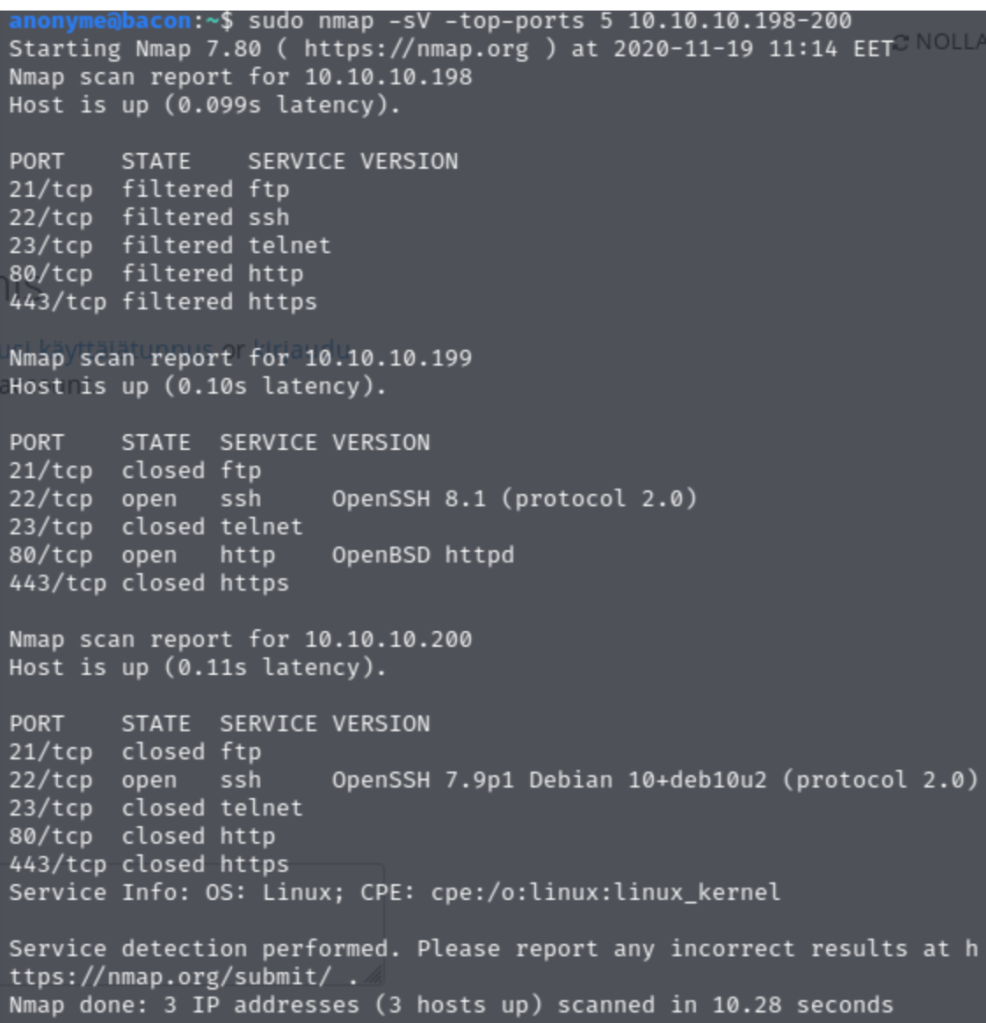

Kokeilin skannata HTB 10 verkon koneista 198-200 eli $sudo nmap -sS 10.10.10.198-200 skannaamisessa meni yllättävän kauan noin 47 sekuntia, mutta tajusin, että olisin esimerkiksi voinut vielä lisätä porttien määrän mitä haluan skannata, jolloin tulos olisi ollu varmaan nopeampi versus, että skannaan verkkojen kaikki portit.

output files -oA foo

Kokeilin output filesiä ja mielestäni tämä voisi olla erittäin hyödyllinen työelämässä, jos tarvitsee skannailla isompia verkkoja niin saat tiedot automaattisesti tallennettua omalle koneelle. $sudo nmap -oA kokeilu -top-ports 5 10.10.10.215 kyseisellä komennolla sain 3 tiedostoa kokeilu.gnmap, kokeilu.nmap ja kokeilu.xml tiedostot kansioon, jossa olin sillä hetkellä kun ajoin komennon.

version scanning -sV

Kokeilimme tätä komentoa edellisessä tehtävässä, joten päätin kokeilla tätä hieman eritavalla ja skannata useamman verkon ja vain top 5 portit, jotta tulos olisi vähän erinlainen. Komennolla -sV sain selville avonaisten porttien versiot esim. jos avoinna oli http portti niin käyttääkö se apachea vai kenties jotain muuta webpalvelinta http sivun ylläpitoon.

Omaan silmään ei wiresharkissa näkynyt mitää erikoisempaa, ellei sitten tiettyä avointa porttia lähtenyt tarkastelemaan tarkemmin, josta sai myös selville portin version.

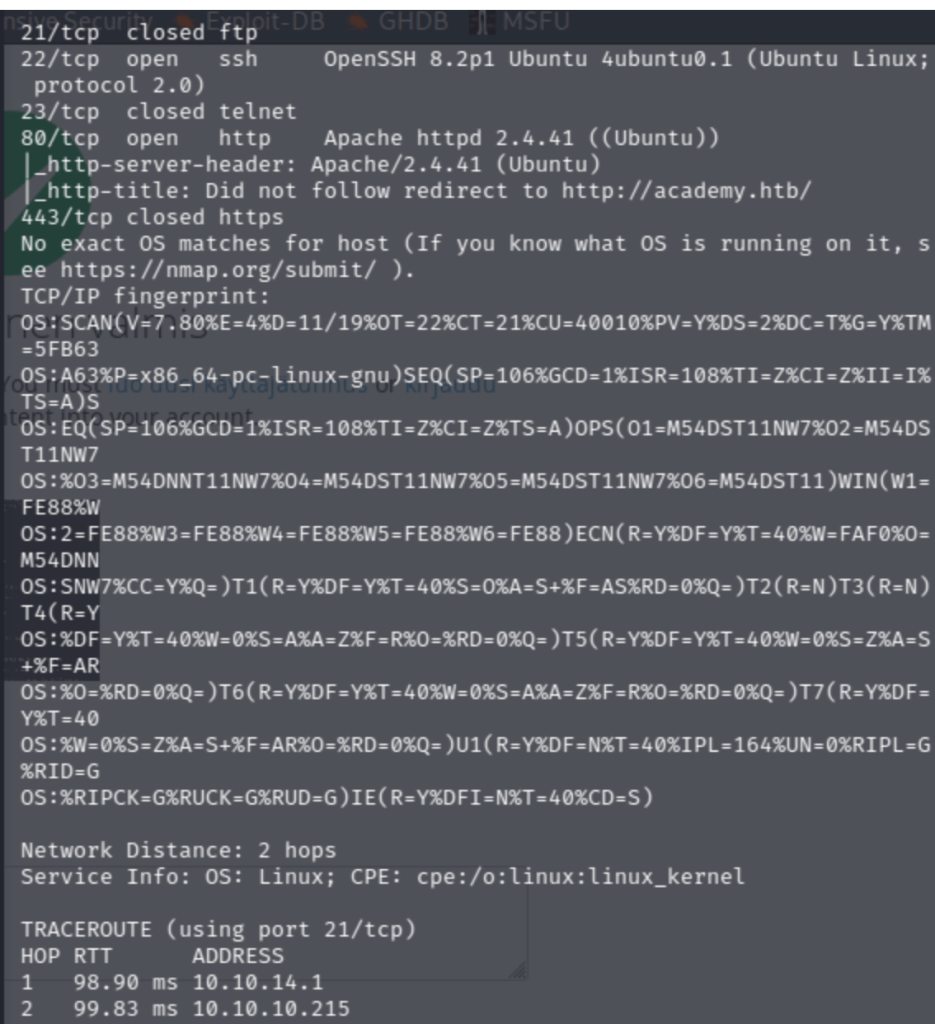

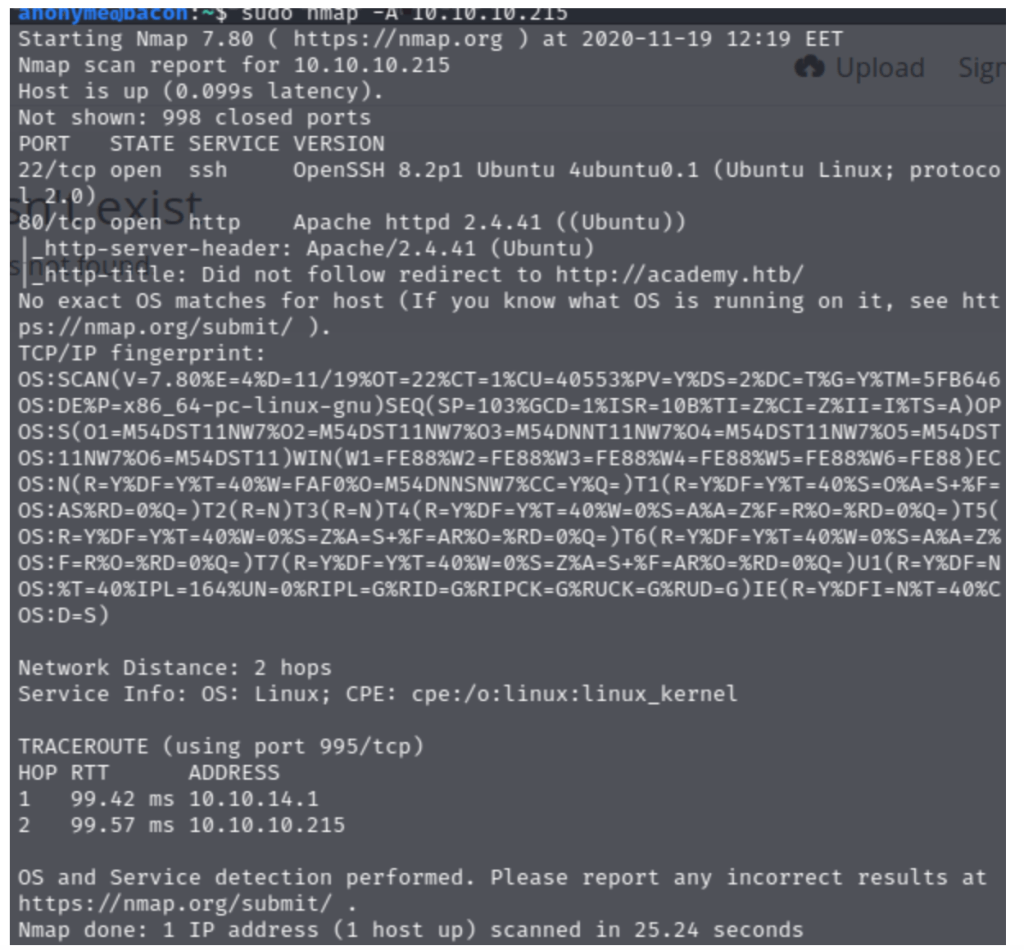

OS fingerprinting -A

Ajettuani OS fingerprint komennon, huomasin, että se on samanlainen kuin -sV komento, mutta sain vielä hieman enemmän tietoa avonaisista porteista sekä TCP/IP fingerprintin. Myös tiedoista löytyi verkkojen välisten hyppyjen määrä eli Nexthop ja Traceroutet eli traceroute, joka näyttää mahdollisen tien ja mittaa pakettien viiveen kun ne ylittävät IP protokollan verkossa. Jotkut hostit voivat vielä antaa esim. ssh-hostkeyn.

$sudo Nmap -A -top-ports 5 10.10.10.215

Wiresharkista löysin aivan uusia pyyntöjä, joita koneeni lähetti hostille PSH ja URG. PSH flagi TCP headerissa ilmoittaa hostille, että data joka saapuu hostille OSI mallin 4 kerrokseen eli kuljetukseen on välittömästi siirrettävä sieltä kerros 7 eli applikaatio kerrokseen. En tosin ymmärrä täysin miksi näin tehdään ja löysin nämä flagit kun koneeni kommunikoi TCP 22 portin kanssa eli SSH yhteyden.

ajonaikaiset toiminnot

Nmapissa on useita ajonaikaisia komentoja joita voidaan antaa. Yksi yleinen on mitä itse käytän, jos perinteinen skannaus kestää pitkää on f jolla näen kuinka pitkällä skannaus on.

f = näet skannauksen keston (prosentteina)

v/V = verbosityllä voit tulostaa lisätietoja ajon aikana. Pieni v = lisää ja iso V vähentää verbosity leveliä.

d = debuggin tällä komennola saa enemmän tietoa kuin verbosityllä, jos verbosityn tiedot eivät riitä ja haluat lisää infromaatiota.

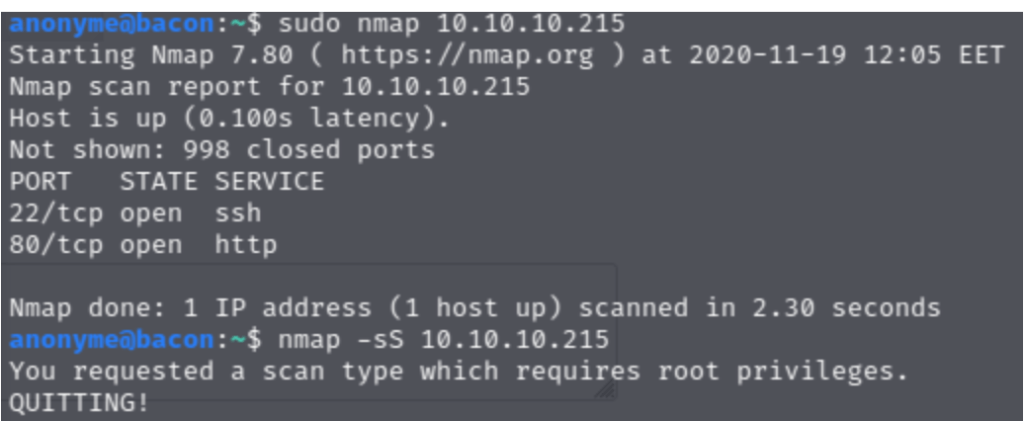

normaalisti ’sudo nmap’. Miten nmap toiminta eroaa, jos sitä ajaa ilman sudoa?

Kokeilin ensiksi ajaa nmappia ihan vain komennolla nmap 10.10.10.215 eli ilman sudoa ja tämä komento menee läpi ja kone skannaa normaalisti. Yritin tämän jälkeen lisätä komentoon -sS eli stealth scanin niin linux sanoi ”You requested scan type which requires root privileges. QUITTING!”. Nmappia voi siis käyttää normaaliin skannaukseen ilman erillisiä komentoja, mutta sudoa täytyy käyttää, jos haluaa antaa muita komentoja esim. -sS tai muita vastaavia.

Ilman sudo oikeuksia nmap käyttää -sT oletuksena eli TCP yhteyttä, kun taas sudo nmap käyttää oletuksena -sS eli SYN TCP stealth skannausta.

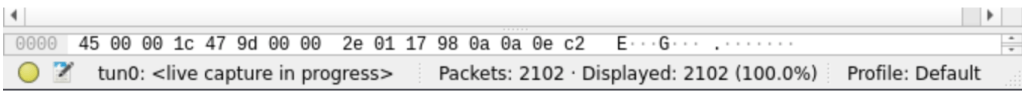

vertaile -sV vs -A kestoa

Skannasin saman hostin kummallakin komennolla -sV ja -A. Tuloksista kävi ilmi, että ajallisesti -A komento kestää 2x pidempään kuin -sV. Pakettien lähetetyssä määrässä ei kuitenkaan ollut niin suurta eroa, mitä voisi kuvitella, jos skannaus kestää ajallisesti tuplasti pidempään.

-sV komennolla wireshark kaappasi 2102 pakettia, mutta -A komenolla paketteja napattii 2731.

Lähde: http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

https://packetlife.net/blog/2011/mar/2/tcp-flags-psh-and-urg/

https://superuser.com/questions/887887/different-behavior-sudo-nmap-vs-just-nmap#963360

https://nmap.org/book/nping-man-output-options.html

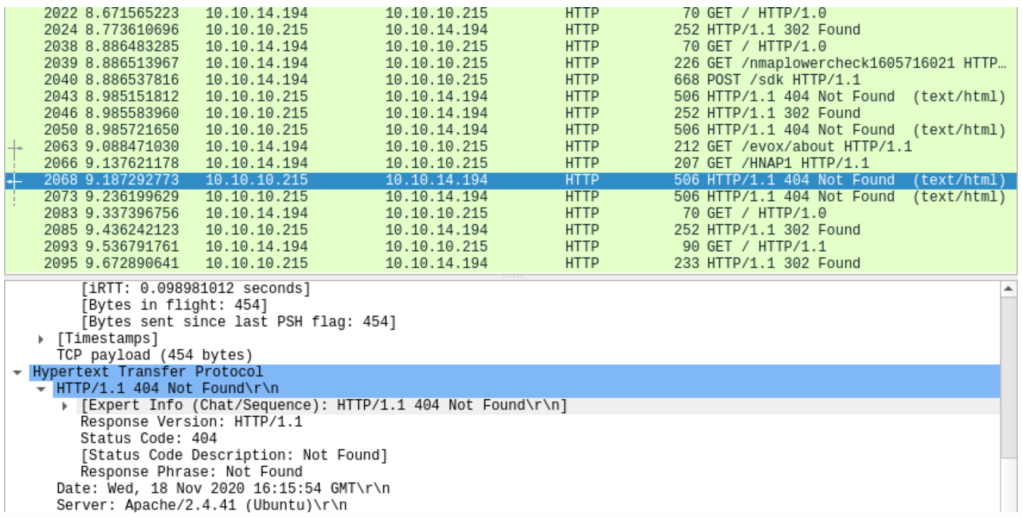

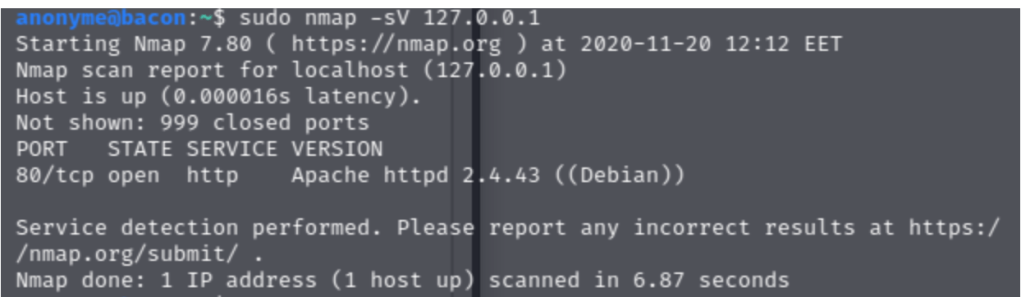

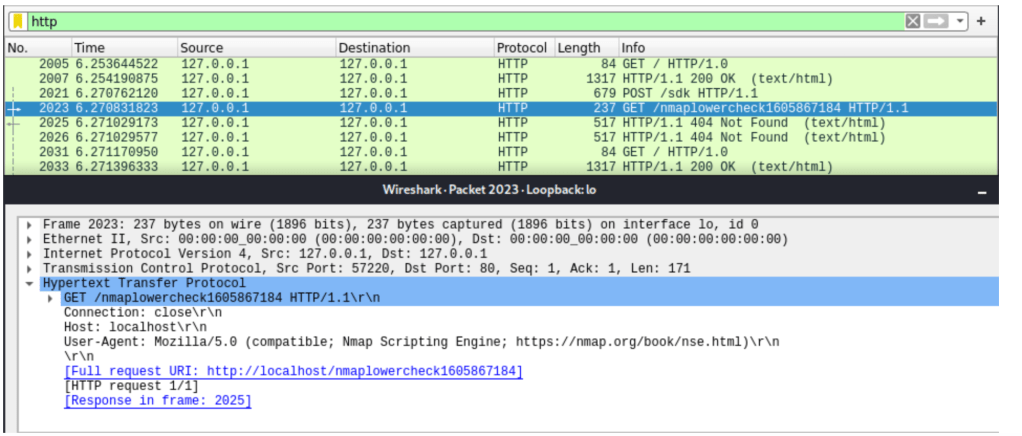

c) Ninjojen tapaan. Aja nmap-versioskannaus -sV omaan paikalliseen weppipalvelimeen.

Aloitin tehtävän laittamalla oman apache palvelimen päälle ja katsomalla statukset, että kaikki on kunnossa palvelimella. Kävin myös katsomassa 127.0.0.1 osoitteesta, että on päällä. Kun weppipalvelin oli saatu toimintaan ajoin komennon $sudo nmap -sV 127.0.0.1.

Tehtävässä oli tarkoitus tarkastella piiloutuuko nmap-skannaus hyvin palvelimelta, mutta ainakin wireshark kaappasi HTTP GET paketin, jossa oli jälkiä nmapin käytöstä. Löysin Hypertext Transfer Protocol välilehdeltä tietoa nmapin käytöstä.

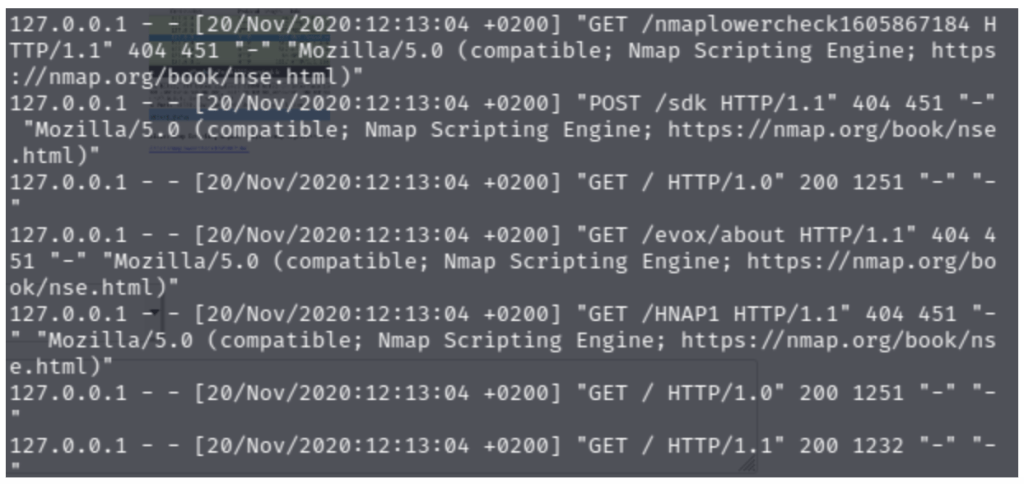

Lisätehtävänä oli käydä katsomassa löytyykö apachen logista jälkiä nmapin käytöstä. Aloitin tehtävän menemällä /var/log kansioon, josta etsin apache2 kansion. Apache kansiosta löytyi tiedosto access.log jonka avasin komennolla $sudo cat access.log. Jälkiä oli myös jäänyt apachen omaan logiin nmapin käytöstä.

$sudo cat /var/log/apache2/access.log // komento access.logiin.

Lähteet: http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

d) UDP-skannaus.

-Mitkä ovat tavallisimmat tai kiinnostavimmat palvelut, joita UDP-skannauksella voisi löytää?

Yleisimmät palvelut mitä UDP skannauksella voi löytää on DNS, SNMP ja DHCP. Nämä palvelut löytyvät porttien 53, 161/162 ja 67/68 takaa.

-Miksi UDP-skannaus on hankalaa ja epäluotettavaa?

Ongelmana on kun palimuurit estävät ulosmenevät ICMPv4 type 3, code 3 viestit jolloin portti näyttää olevan auki, siksi näitä oikeita avoimia portteja on vaikea erottaa näistä vääristä positiivisistä porteista. UDP skannaus on myös erittäin hidasta, koska nmap välttää verkon floodaamista turhilla paketeilla.

-Miksi UDP-skannauksen kanssa kannattaa käyttää –reason flagia?

UDP skannauksessa kannattaa käyttää –reason flagia, koska UDP on yhteydetön protokolla, jossa ei ole flageja. Reason komennolla pystymme näkemään miksi portti on merkitty suljetuksi, avoimeksi tai filteröidyksi ja miksi hosti on ylhäällä.

Lähde: http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

https://www.utc.edu/center-academic-excellence-cyber-defense/pdfs/4660-lab2.pdf

https://geek-university.com/nmap/the-reason-flag/

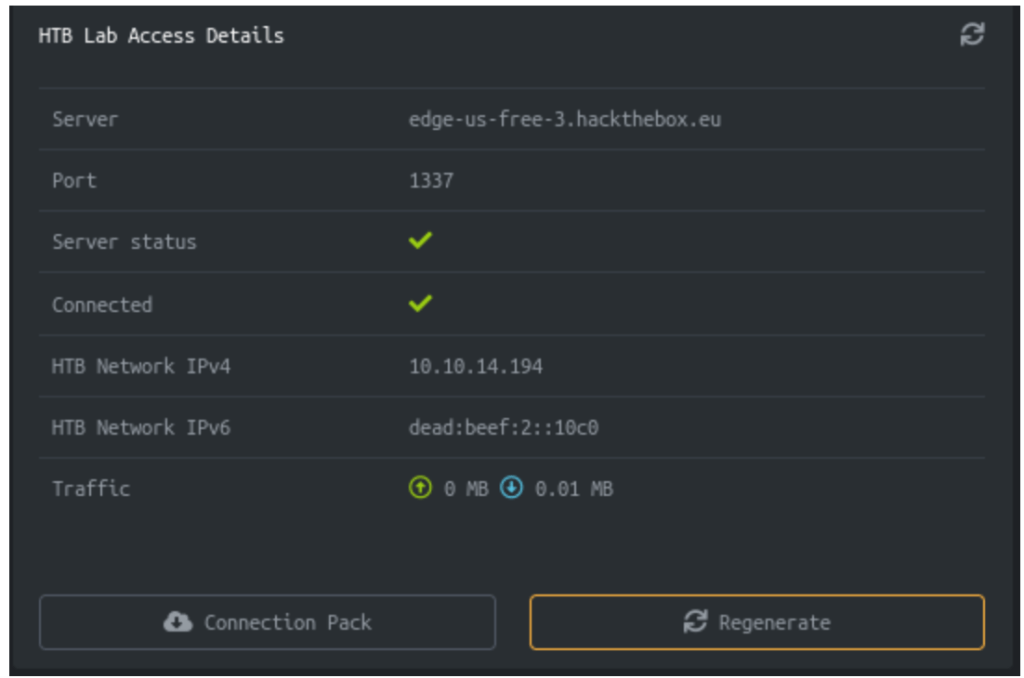

e) Avaa yhteys HackTheBoxin verkkoon ja osoita, että yhteys toimii.

Ensinmäiseksi aloitin ottamalla VPN yhteyden HTB verkkoon komennolla$sudo openvpn *käyttäjätunnus*.ovpn. Tämän jälkeen siirryn HTB sivulle, josta tarkistan, että yhteys on varmasti mennyt päälle.

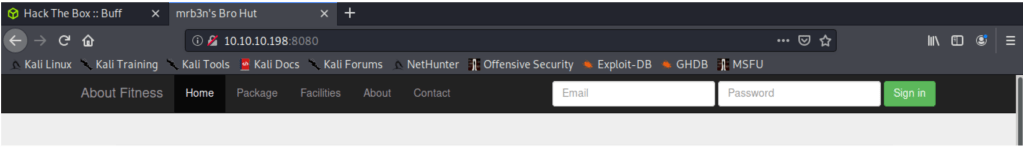

Kävin vielä tarkistamssa, että pääsen jollekkin maalikoneen nettisivulle ja käytin buff:in konetta 10.10.10.198:8080 ja pääsin vierailemaan sivulle.

Sain onnistuneen yhteyden HTB verkkoon.

Lähteet: http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

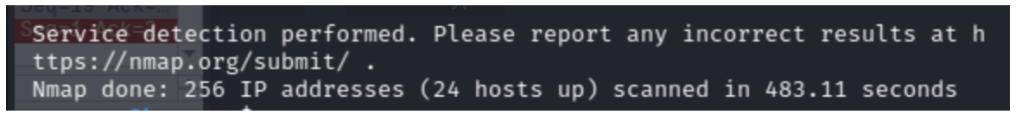

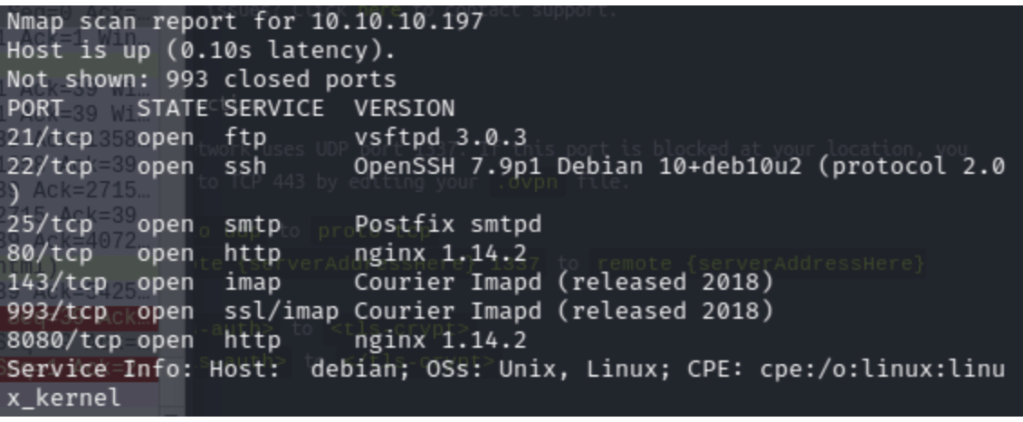

f) Tiedustele aktiivisesti HackTheBoxin verkko. Analysoi tulokset.

Aloitin tehtävän tekemisen skannaamalla HTB verkon 10.10.10.0/24 ja käytin tehtävään kahta eri ajoa -sS ja -sV. Käytin myös komentoa –top-ports 5, jotta saan skannattua top 5 portit kaikista maalikoneista ja päätin vielä tehdä laajemman skannauksen, jossa skannasin -sV komennolla kaikki portit HTB:sta, joka kesti 483.11 sekunttia.

$sudo nmap -sS --top-ports 5 10.10.10.0/24

$sudo nmap -sV 10.10.10.0/24

Analysoinnissa huomasin, että suurin osa HTB koneista toimii Linuxilla, mutta muutamat koneet toimivat myös windowsilla. Tuloksia selatessa huomasin yhden koneen 10.10.10.197, jossa oli IMAP protocolla portissa 143 ja 993 auki. IMAPia käytetään sähköpostien lähtetyksessä niin rupesin miettimään voisiko tätä käyttää jotenkin hyväksi jossakin hyökkäyksessä, kun nämä portit ovat jätetty auki. Googlailun jälkeen löysin paljon exploitteja, joita on kirjoitettu nimen omaan IMAP Courierille.

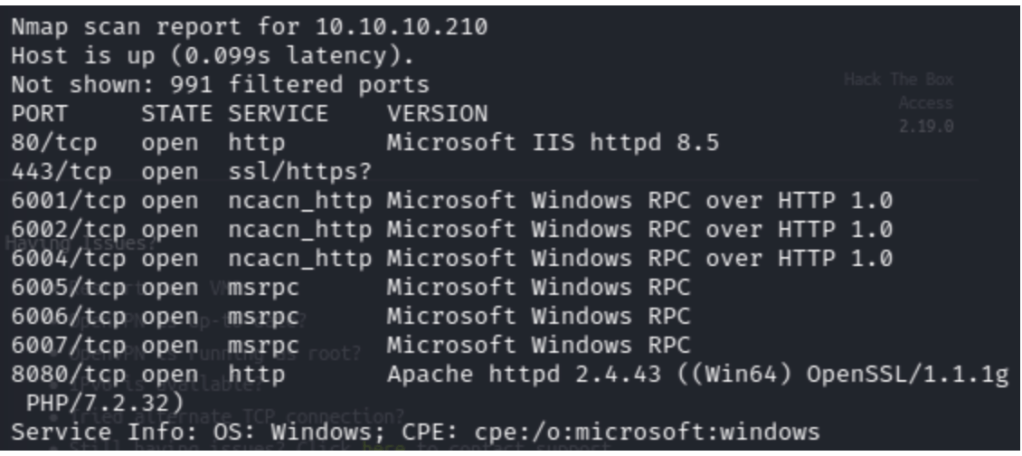

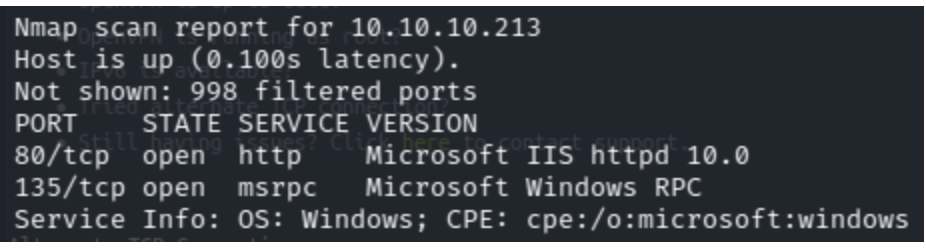

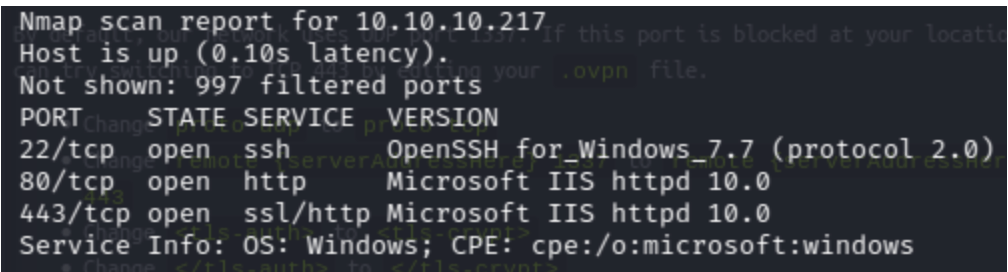

Skannailu tuloksista löysin myös 3 eri windows konetta, jotka myös rupesivat kiinnostamaan minua. Koneet olivat 217, 213 ja 210. Konee alkoivat kiinnostamaan windowsin haavoittuvuuksien takia. Löysin koneista, että useat käyttävät windows RPC:tä eli Windows Remote Procedure Call. RPC on pyyntö-vastaus protokolla. RPC:lle löytyi myös paljon valmiiksi kirjoitettuja exploitteja kuten RPC Console Command Execution.

Lähteet: https://www.rapid7.com/db/modules/exploit/multi/misc/msf_rpc_console/

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

Kaikki lähteet: http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

https://www.rapid7.com/db/modules/exploit/multi/misc/msf_rpc_console/

https://nmap.org/book/scan-methods-connect-scan.html

https://nmap.org/book/nmap-overview-and-demos.html

https://www.youtube.com/watch?v=4t4kBkMsDbQ&t=179s

https://packetlife.net/blog/2011/mar/2/tcp-flags-psh-and-urg/

https://superuser.com/questions/887887/different-behavior-sudo-nmap-vs-just-nmap#963360

https://nmap.org/book/nping-man-output-options.html

https://www.oreilly.com/library/view/the-art-of/9780135767849/SPTT_04_00.html

http://www.unspecific.com/nmap/

https://nmap.org/book/nmap-overview-and-demos.html