Kone: HP ProBook 6560b, johon asennettu Kali linux käyttöjärjestelmä versio 2020.3. CPU: Intel Celeron B810 1.60GHz

VK3 Penetration Testing Course 2020 Autumn

Tehtävänannot otettu Tero Karvisen kurssi sivulta

h4 walktrough

”Tähän läksyyn tulee ainoastaan luettavia kohtia lisää. Tietokoneella tehtäviä kokeita ei tule enempää.” (Karvinen, 2020)

”z) Lue artikkelit ja katso videot, tee kustakin muistiinpanot (muutama ranskalainen viiva per artikkeli/video). Tässä z-kohdassa ei tarvitse tehdä mitään kokeita koneella.” (Karvinen, 2020)

- ”Kaksi vapaavalintaista walktrough-artikkelia. Voit etsiä läpikävelyitä esimerkiksi https://0xdf.gitlab.io/

- Kaksi vapaavalintaista läpikävelyvideota. Voit etsiä esimerkiksi näistä https://www.youtube.com/channel/UCa6eh7gCkpPo5XXUDfygQQA/videos” (Karvinen, 2020)

”Vinkkejä: Kannattaa valita maalikoneita, jotka on merkitty helpoiksi. Kannattaa välttää lukemasta sellaisen helpon maalikoneen läpikävely, jonka haluat itse ratkaista. Sen sijaan kannattaa lukea mahdollisimman samantapainen (samoja palveluita/työkaluja tms) läpikävely toisesta koneesta. Kannattaa etsiä artikkeleita 0xdf:n, videokanavan tms. muiltakin sivuilta kuin ensimmäiseltä, niin kaikki eivät päädy kirjoittamaan samasta tapauksesta. Jos tarvitset maalikoneita kokeiluihisi tai muuten vaan omaan hyökkäyslabraasi:https://www.vulnhub.com/” (Karvinen, 2020)

”a) Etsi ja kokeile 5 uutta työkalua jostain lukemastasi/katsomastasi läpikävelystä.” (Karvinen, 2020)

”b) Tiedustele ja analysoi 5 htb konetta perusteellisesti. Käytä ainakin nmap-porttiskanneria. Halutessasi voit käyttää lisäksi muita työkaluja, kuten eyewitness, nikto, wpscan, gobuster, gvm (openvas), msfconsole, ffuf, zaproxy, mitmproxy, sqlmap, searchsploit, exploitdb…” (Karvinen, 2020)

”Vinkki: Selitä joka ikinen asia, jota porttiskannauksesta selviää. Arvioi selittämiäsi kohtia: ovatko asetukset erikoisia, palvelut tavallisia vai harvinaisia, uusia vai vanhoja. Onko haavoittuvan näköisiä kohtia? Millä työkaluilla voisit jatkaa selvitystä tai tunkeutumista?” (Karvinen, 2020)

”c) Nimeä 1-3 walktrough:ta, joissa tunkeudutaan samantapaisiin palveluihin, joita käsittelit kohdassa b. Tiivistä artikkelit muutamalla bulletilla. Mitä työkaluja hyökkääjät käyttivät? Kokeile työkaluja (1-3 työkalua), raportoi ja arvioi tulokset.” (Karvinen, 2020)

”Vinkki: Joudut todennäköisesti etsimään läpikävelyitä, joita et ole aiemmissa kohdissa nähnyt. Käytä eri työkaluja kuin ne, joita kokeilit aiemmissa kohdissa.” (Karvinen, 2020)

”h) Vapaaehtoinen (haastava): korkkaa jokin htb:n kone.” (Karvinen, 2020)

*Päivitetty 28.1.2021*

Tehtävä z)

- Jos nmapissa tulee robot.txt tiedosto vastaan, voi se olla hyvä Curlata jos sieltä saisi jotain vihjeitä.

- Jos sivu on koodattu PHP:llä, voi työkaluna käyttää gobusteria ja sisällyttää siihe komento -x php.

- Käy mahdollisten kansioiden teksti tiedostoja läpi.

- Sivujen kansioiden brute forcettamista on hyvä kokeilla, koska se voi paljastaa tärkeitä tiedostoja.

- searchploitilla on hyvä etsiä tunnettuja exploitteja.

- crackmapexecia voi käyttää salasanojen kokeiluun, jos sellaisia on löytänyt hakkeroinnin aikana.

- Hyvä käydä avonaisia TCP portteja läpi yksitellen ja kokeilla etsiä niistä tietoa.

Sauna (video)

- Crackmapexeciä on hyvä käyttää SMB(server message block) protokollaan.

- Burp suitella on hyvä käytä Http sivuja läpi ja etsiä mahdollisia laajennuksia sivustolta.

- Muistiinpanojen pitäminen hyökättävistä koneista, jotta tieto on helposti löydettävissä, jos niitä tarvitaan.

- Kerbrute työkalulla voi kokeilla useita käyttäjätunnuksia domainille.

Sneakymailer (video)

- SWAKS eli sposti protokollien testaus työkalu, jolla pystytään myös huijaamaan lähettäjän sähköpostiosoite

- Netcatilla pystytään seuraamaan oman sivun liikennettä, jos siellä on käyty. Eli sillä voi seurata sivuston liikennettä

- Burpsuitella voidaan tehdä koodista paljon selkolukuisempaa.

Lähteet: https://0xdf.gitlab.io/2020/06/20/htb-servmon.html#website—tcp-8443

https://0xdf.gitlab.io/2020/09/26/htb-admirer.html

https://www.youtube.com/watch?v=f4vQhI4ADmI

https://www.youtube.com/watch?v=uLNpR3AnE-Y

Tehtävä a)

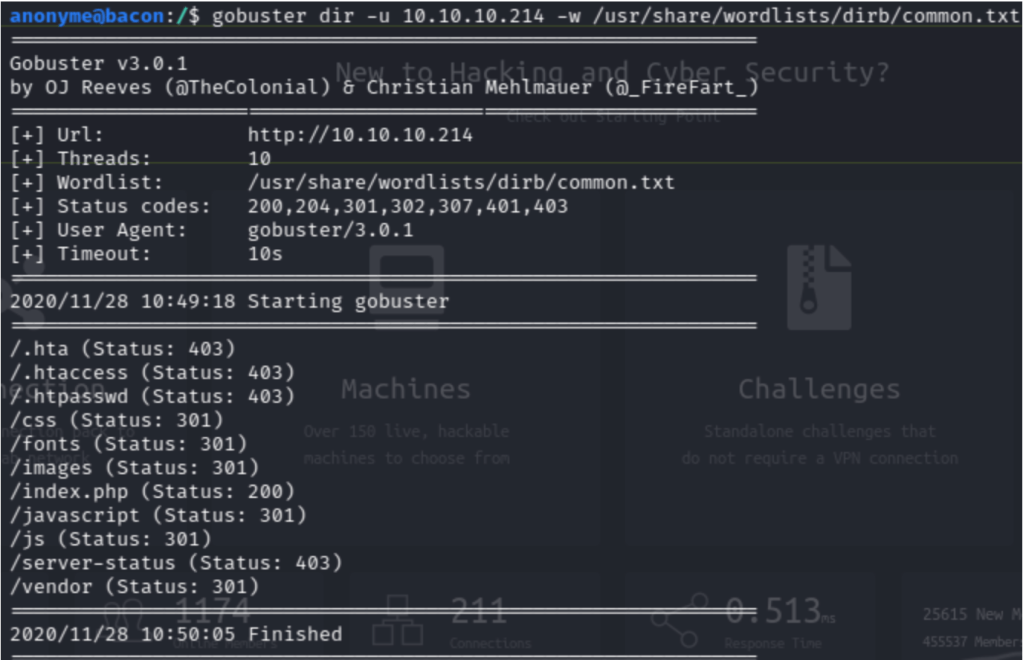

gobuster (Admirer)

Kokeilin gobusteria, jota käytettiin Oxdf:n läpikävelyssä. Ajoin busterin HTB koneesee 10.10.10.214. Busterilla voi etsiä salattuja tiedostoja ja kansioita web sivulta. Dirbusterilla on omia valmiita .txt tiedostoja, joita voi käyttää. Voit myös itse tehdä omia .txt tiedostoja joita käyttää.

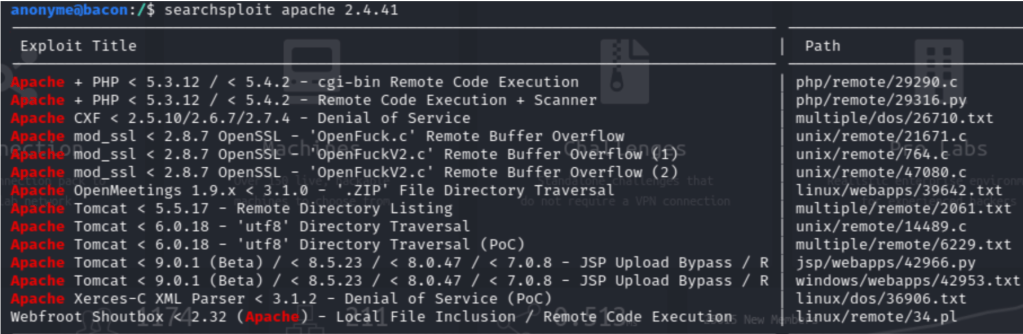

searchploit (servmon)

Searchploit on hyvä työkalu, jolla voi etsiä ohjelmista ja vaikka nmapissta tallennetusta .xml tiedostosta saatujen ohjelmien tai koneiden tunnettuja hyökkäyksiä.

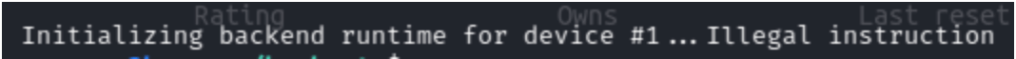

hashcat

Kokeilin hashcat salasanojen murtamiseen tarkoitettua työkalua,jolla voi murtaa hashattuja salasanoja selkokielisiksi. Loppu ajossa kun yritin decryptata md5 cryptattuja salasanoja, jotka loin niin hashcat ilmoitti ”Illegal instruction” ja pikaisella googlauksella selvisi, että ongelma olisi ajureissa.

hashcat -m 0 -a 0 -o murrettu.txt kohde_hashes.txt /usr/share/wordlists/rockyou.txt

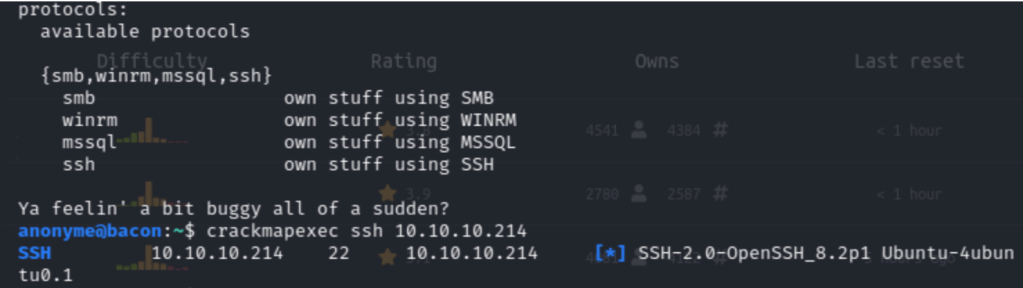

crackmapexec

CME on hyödyntämise työkalu, joka toimii neljällä eri protokollalla SMB(server message block), SSH, MSSQL ja WINRM. CME toimii parhaiten smb protokollaan(useissa WT käytettiin CME:tä smb protokollaan), mutta en löytänyt/ehtinyt etsiä konetta, jossa on smb. Kokeilin CME:tä SSH protokollaan, mutta tulokset jäivät aika löyhiksi.

Crackmapexelle voi myös bruteforcettaa tiedettyjä salasanoja ja käyttäjätunnuksia, että sopiiko niistä mikään yhteen.

zip2john

Yritin käyttää zip2john, jolla pystyisi murtamaan salasanoja salasanasuojatusta zip tiedostosta, mutta zip2john ei jostain syystä suostunut toimimaan vaan ilmoitti aina, että bash: zip2john: command not found ja saman antoi myös Johnista. Yritin selvitellä mistä kyseinen asia johtui, mutta en saanut selvyyttä asiaan.

Tehtävä b)

Omni

Aloitin tehtävän etsimällä mitä koneita HTB tarjoaa ja valitsin ensimmäiseksi koneeksi Omnin 10.10.10.204 pingasin ja kävin myös sivulla katsomassa ja siellä pomppasi suoraan Windows Device Portal kirjautumis sivu. Skannasin kyseisen koneen komennolla:

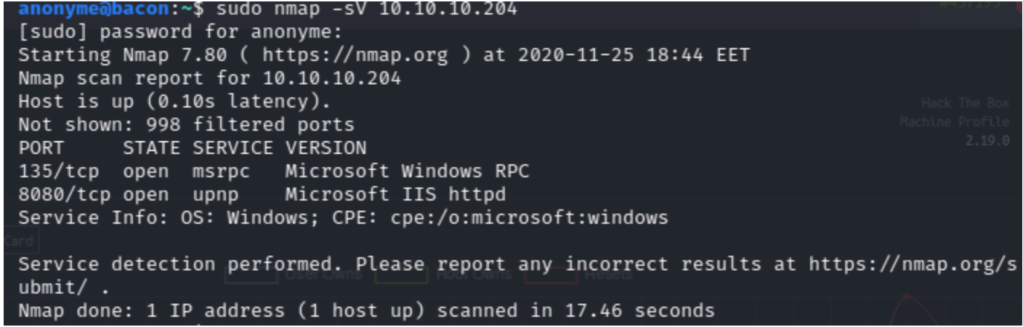

$sudo nmap -sV 10.10.10.204

Skannauksesta selvisi, että koneessa on portit 135 ja 8080 auki. Porttia 135 käytetään palveluiden etä hallintaan ja näitä palveluita on DHCP serveri, DNS serveri ja WINS eli windows internet name service. Toinen portti 8080, jota käytetään HTTP yhteyksien luomiseen. Skannauksesta myös selvisi, että kone olisi windows kone. HTB:ssä tätä tietoa ei lukenut. Päätin vielä ajaa agressiivinen portti skannauksen eli käyttäen -A, jos saisin lisää tietoa mitä Windowsia kone pyörittää.

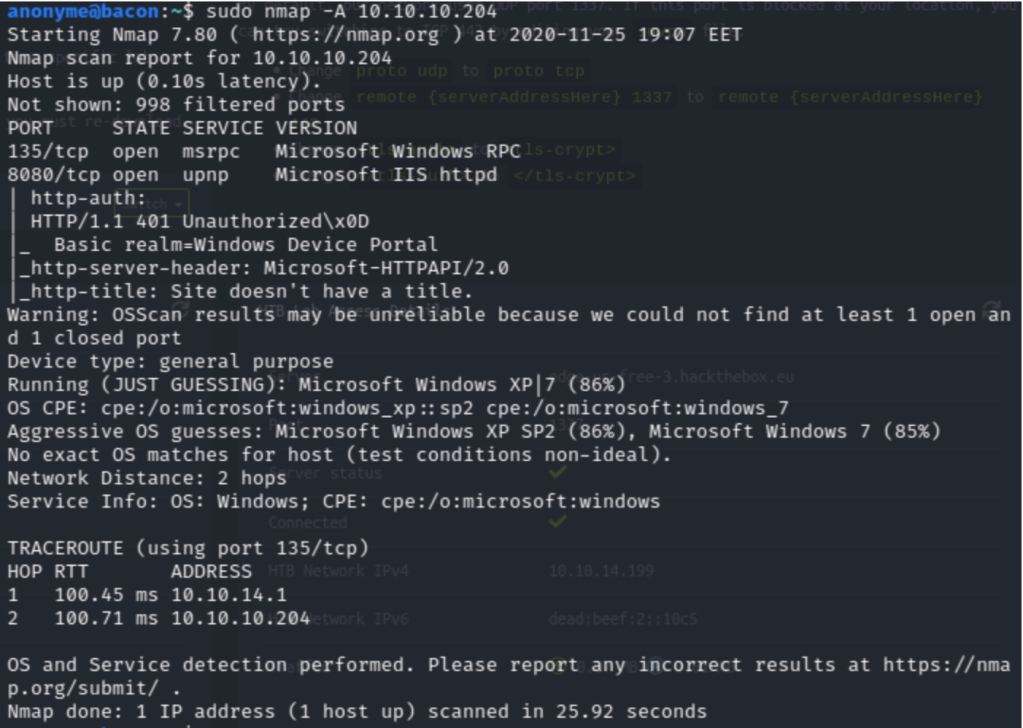

Ajtettuani skannauksen loppuun löytyi enemmän mielenkiintoista tietoa kyseisestä koneesta. Skannauksesta löytyi tietoa HTTP versiota ja oletettua windows käyttöjärjestelmää. Skannaus antoi minulle arvauksen, jolla arveli, että kone käyttäisi Windows XP 86% varmuudella ja Windows 7 85% varmuudella.

Kiinnitin myös huomiota Windowsin SP2 kohtaan ja pikaisen Googlauksen jälkeen löysin paljon artikkeleita Windows SP2 haavoittuvuuksista ja tunnetusti Windows XP koneet ovat yleisesti haavoittuvaisia, koska niihin ei ole enää samanlaista tukea kuin ennen. Tracerouten mukaan nämä tiedot tulisivat portista 135, jossa toimii Windows RPC.

Windows RPC on ollut haavoittuvainen Console Command Execution:ille Windows XP ja 7 koneissa, kun googlasin hieman tästä.

Myös IIS on haavoittuvuuksia havaittu, jolla pystytään tiputtamaan hyötykuormaa ASP scriptillä käyttäen WebDAV PUT pyyntöä.

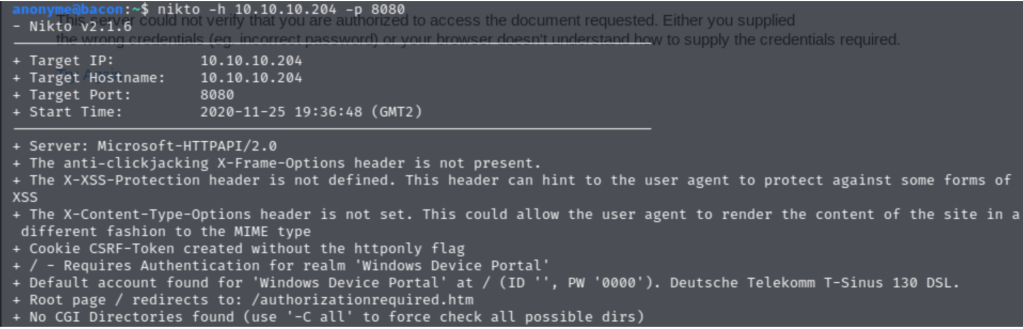

Päätin vielä ajaaa Niktolla kyseisen sivuston ja portin 8080 ja katsoa löytyykö sillä haavoittuvuuksia. Käytin komentoa

nikto -h 10.10.10.204 -p 8080

Sivusto näyttäisi olevan haavoittuvainen XSS hyökkäyksille. Suurin osa XSS hyökkäyksistä suuntautuu cookien session ID:n varastamiseen.

Httponly faligilla serveri pytyy lieivttämään näitä hyökkäyksiä. Lyhyesti httponly flag tunnistaa, jos hyökkääjä pyrkii lukemaan evästeen niin sivusto lähettää tyhjän merkkijonon takaisin jolloin hyökkäys epäonnistuu, eikä näitä cookie tietoja lähetetä hyökkääjän sivulle.

Lähteet: https://www.rapid7.com/db/modules/exploit/multi/misc/msf_rpc_console/

https://www.rapid7.com/db/modules/exploit/windows/iis/iis_webdav_upload_asp/

https://owasp.org/www-community/HttpOnly

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

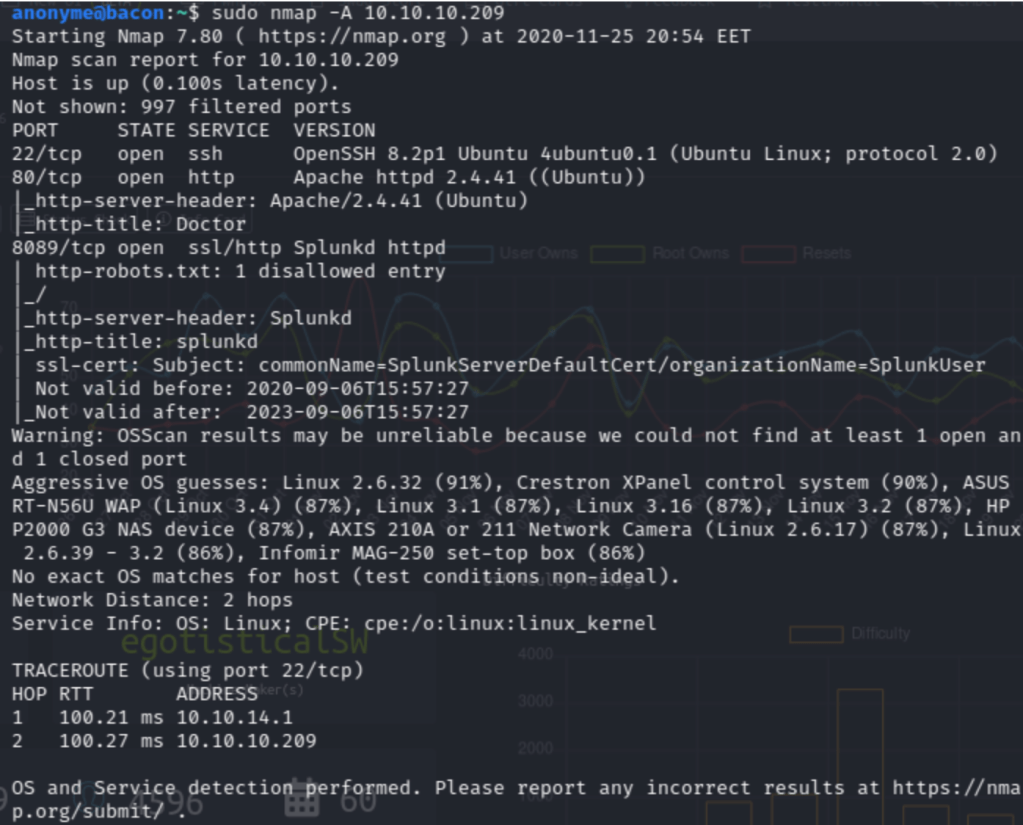

Doctor

Toiseksi koneeksi päädyin valitsemaan Doctor nimisen.koneen HTB:sta. Aloitin ensiksi skannaamalla koneen ja aloitin tutkimalla mitä portteja kyseisessä koneessa on auki.

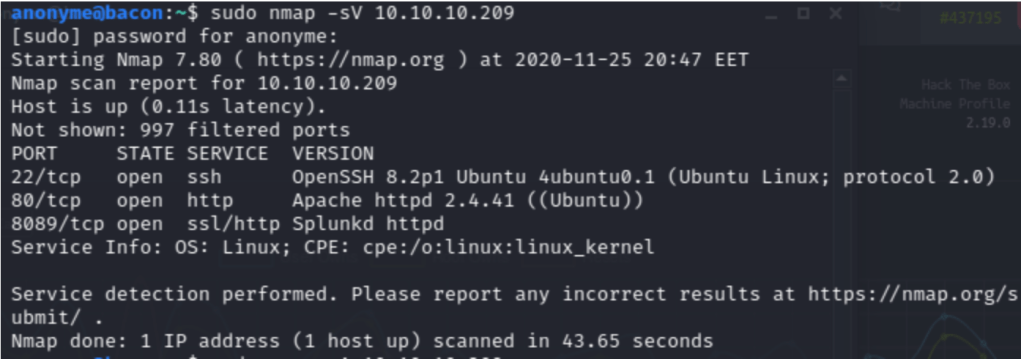

$sudo nmap -sV 10.10.10.209

Koneesta löytyi 3 porttia, jotka olivat avoinna. Portissa 22 toimi SSH, portissa 80 toimi Apache webserver ja viimeisessä portissa 8089 oli Splunkd httpd, joka oli itselle tuntematon. Surffailun jälkeen löysin tieto tästä splunkdista, joka sieppaa, indeksoi ja korreloi reaaliaikaista dataa haettavassa arkistossa, josta se tekee kaavioita, raportteja ja hälytyksiä, sekä myös visualisoi tämän datan.

Kävin myös tarkastamassa kyseisen sivuston portista 80 ja se oli nimensä mukaisesti, lääkärin vastaanotto sivusto.

Päätin vielä ajaa -A eli agressiivisen ajon, jotta voisin saada enemmän tietoa näistä porteista je versioista.

$sudo nmap -A 10.10.10.209

Portti skannaus -A komennolla toi aika paljon informaatiota meille ja kone toimii suurella todennäköisyydellä Linux 2.6.32 versiolla.

Skannauksessa huomasin Apachen olevan vanhentunut versio, mutta nopealla googlauksella ei löytynyt mitään haavoittuvuuksia Apachelle.

OpenSSH versio näyttäisi olevan uusin eikä sille löytynyt minkäänlaisia haavoittuvuuksia. Splunkdin SSL-certistä löytyi voimassaolo päivät.

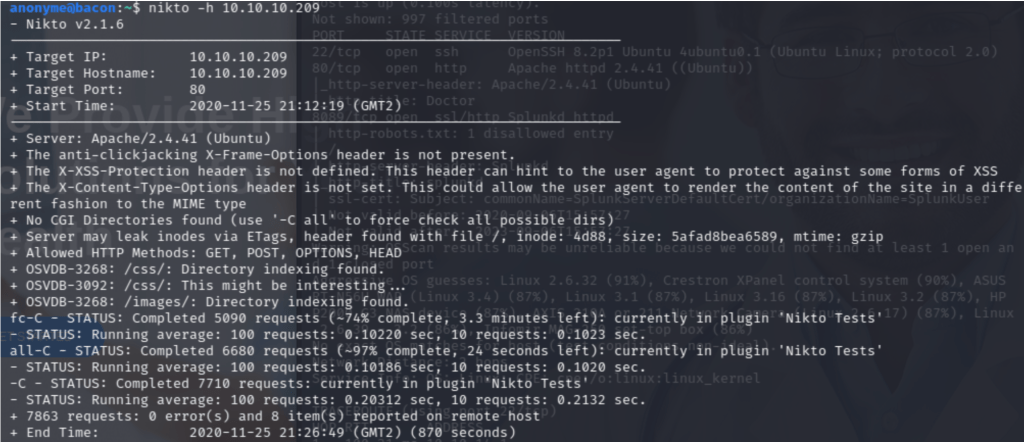

Päätin tässä kohtaa ajaa sivuston vielä Nikton kautta ja selvittää lisää sivustosta ja mahdollisista haavoittuvuuksista

nikto -h 10.10.10.209

Ajettuani sivuston niktossa, tuli sivustolle samoja haavoittuvuuksia kuin edellisessä koneessa eli näitä XSS haavoittuvuuksia.

Nikto antoi muutaman OSVDB ilmoituksen ja yksi mielenkiintoinen pomppasi silmään, jossa sanotaa OSVDB-3092 ”This might be interesting…” Googlailun jälkeen löysin, että kyseinen tiedosto voi pitää sisällään arkaluontoista materiaali.

Course Hero sivun mukaan tässä olisi haavoittuvuus, jonka avulla hyökkääjä voisi kirjoittaa missä tahansa tiedostojärjestelmässä, mutta sitten serve faultissa puhutaan, että tätä pidettäisiin vähäisenä tietojen paljastamis haavoittuvuutena, jonka voisi päivittää Apachen config tiedostossa.

Lähteet: https://www.coursehero.com/file/p7nbo61/OSVDB-3092-Multiple-Web-Server-Interesting-Web-Document-Found-A-potentially/

https://www.coursehero.com/file/p37625l/OSVDB-3092-Vulnerability-allows-attackers-to-write-anywhere-in-the-file-system/

https://serverfault.com/questions/126954/nikto-probe-warning-messages

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

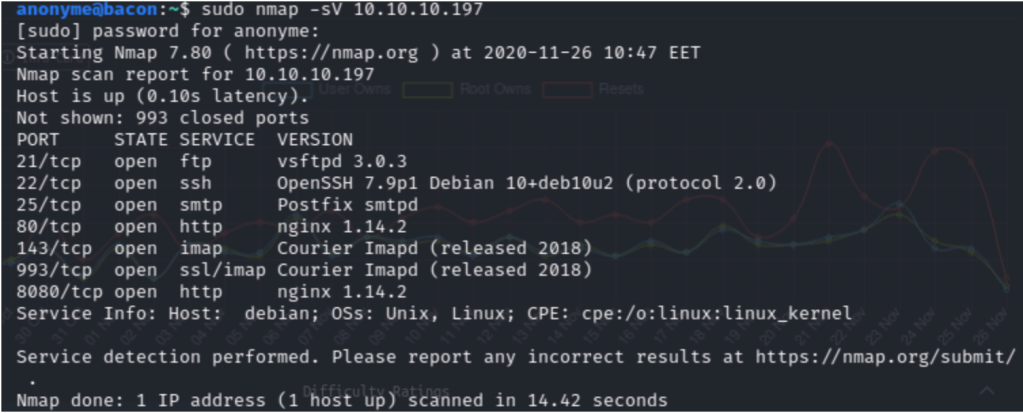

Sneakymailer

Kolmannekis koneeksi valitsin HTB:sta SneakyMailer:in, jonka ip on 10.10.10.197. Aloitin ensimmäiseksi pingaamalla konetta ja ajamalla nmapin.

$sudo nmmap -sV 10.10.10.197

Koneesta löytyi 7 porttia, jotka ovat avoimena.

Portista 21 löytyi file transfer protocolla ja näyttäisi olevan uusimmalla versiolla, joka toki on julkaistu jo 2015.

Porttissa 22 on OpenSSH portti auki ja toimii versiolla 7.9p1, johon googlauksella löytyi MitM haavoittuvuus, joka on julkaistu heinäkuussa 2020. Tähän ei cybersecurity-help:in mukaan ole vielä tehty korjauksia.

Portissa 25 pyörii smtp protokolla, joka on tarkoitettu reitittämään sähköposteja email serverille. Tällä skannauksella en saanut mahdollista versiota vielä selville.

portista 80 löytyy http, joka näyttäisi pyörivän nginx webpalvelimella. Nginx pyröii myös vanhemmalla versiolla. CVE-svisutolta löytyi 2 haavoittuvuutta versiolle 1.14.2, jossa http_mp4_moduuli olisi haavoittuvainen, jossa hyökkääjät voivat tehdä ikuisen loopin ja aiheuttaa sivun kaatumisen. Toisena haavoittuvuutena oli HTTP/2, joka sallisi liiallisen muistin käytön.

Porteissa 143 ja 993 toimii imap eli Internet Message Access Protocol, jolla hallinnoidaan palvelimella olevia sähköpostiviestejä. 993 Portissa tämä toimii ssl yhteydellä eli suojatulla yhteydellä.

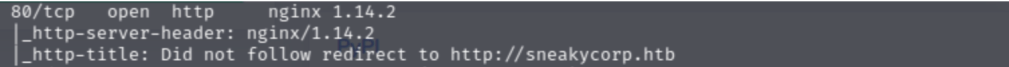

Päätin ajaa seuraavaksi -A komennon nmapissa, jos saisin lisää tietoa imapista tai smpt:stä. Mutta mitään tieto ei näistä sen kummemmin löytynyt. Yksi asia pisti silmään, jossa portissa 80 toimiva nginx yritti uudelleenohjata sivustolta oisoitteeseen sneakycorp.htb.

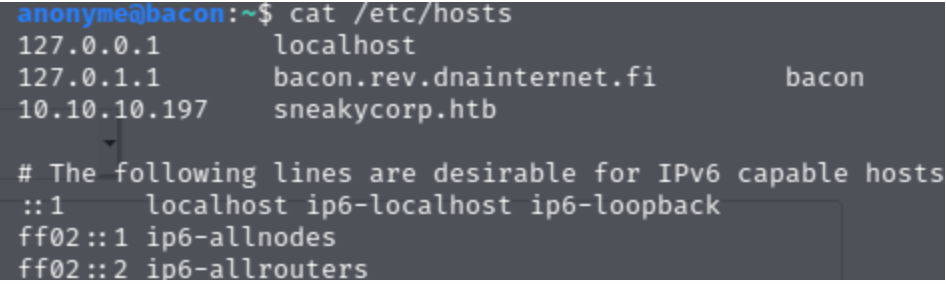

Kävin muokkaamassa hosts kansiota

$sudo nano /etc/hosts

ja lisäsin sinne 10.10.10.197 sneakycorp.htb, jotta ohajus onnistuisi sneakycorpin sivulle.

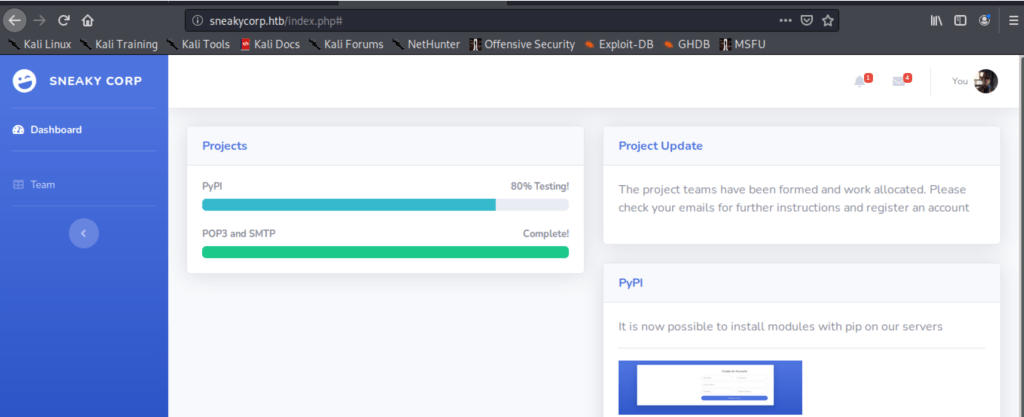

Kokeilin uudelleen päästä sivustolle ja se päästi meidät sisään ja oli valmiiksi kirjautuneena käyttäjällä sisään.

Aloin tutkimaan sivustoa tarkemmin ja huomasin viesti boksissa olevan viestejä, mutta en pystynyt avaamaan näitä viestejä, joten käytin f12 ja rupesin tutkimaan elementtejä ja pääsin näin lukemaan viestit joita käyttäjämme oli saanut. Viesteistä sain selville, että Cara Stevens on yrityksen johtaja tällä hetkellä ja Bradley Greer on koodin testaaja. Tässä on iso haavoittuvuus, koska tiedän yrityksen johtajan ja koodin testaajan sähköpostit, johon voisin lähettää vaikka haittaohjelman, joka parhaassa tapauksessa voisi levitä yrityksen verkkoon. Huomasin myös sivuston toimivan php:llä, josta voisi mahdollisesti saada jotain irti?

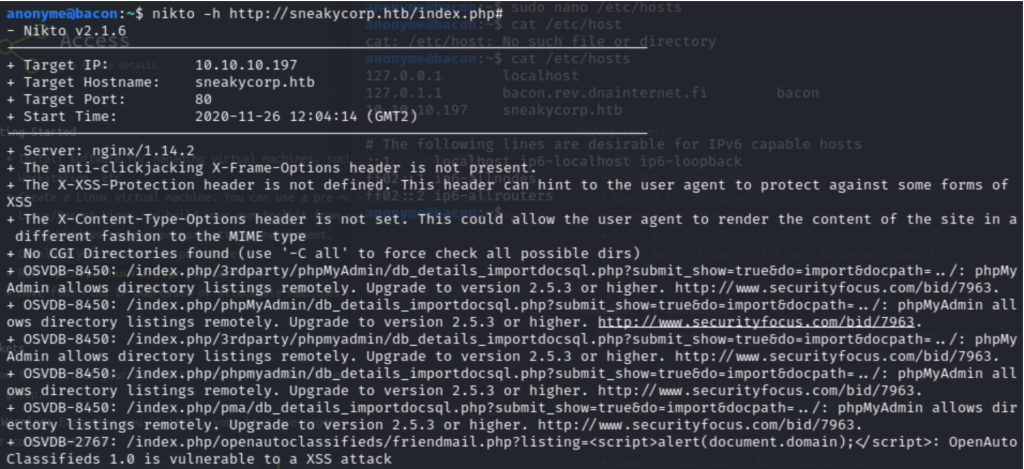

Päätin kokeilla ja ajaa sivuston niktolla, jos saisin tietää enemmän sen haavoittuvuuksista.

Niktosta en niin hirveästi saanut irti, muutakuin joitain php sivuja, jotka ovat mahdollisesti haavoittuvaisia ja php saattaa olla myös vanhentunut versio.

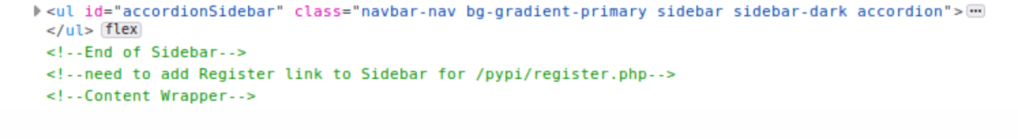

Päätin vielä tutkia etusivulla olevaa PyPI ”it is now possible to install modules with pip on out server” kohtaa ja avasin f12 ja rupesin tutkimaan kyseistä laatikkoa, josta sitten löysin kohdan /pypi/register.php

Lisäämälläni linkillä pääsin luomaan käyttäjää serverille, mutta jätin tehtävän tässä kohtaa kesken, jota todennäköisesti jatkan myöhemmin.

Lähtee: https://www.cvedetails.com/cve/CVE-2018-16845/

https://www.cvedetails.com/cve/CVE-2018-16845/

https://www.cvedetails.com/cve/CVE-2018-16843/

https://www.cybersecurity-help.cz/vdb/SB2020073043

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

Time

Neljännekis koneeksi, jota analysoin päätin valita Time nimisen koneen, joka kantaa osoitetta 10.10.10.214.

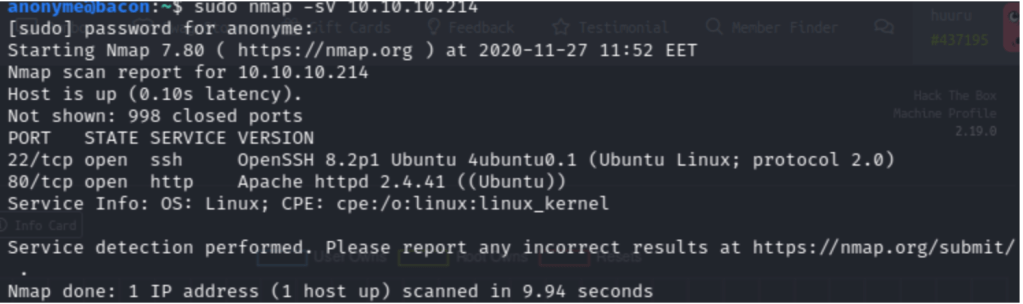

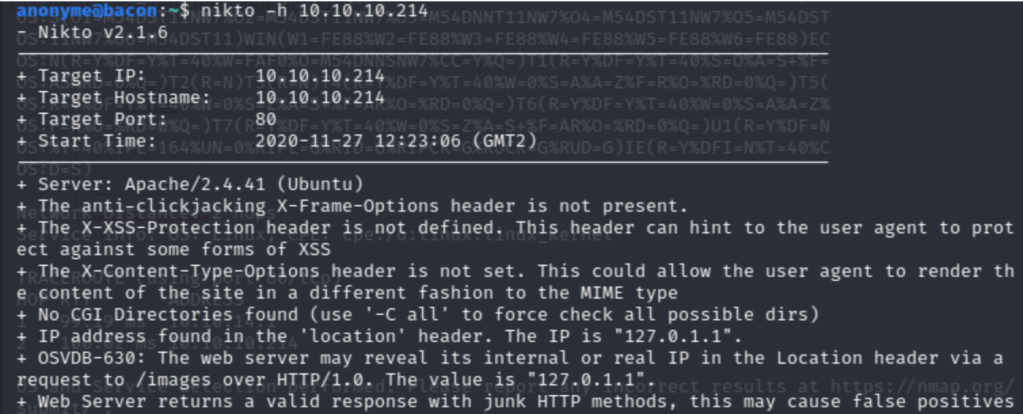

Aloitin ajamalla nmapin koneeseen 10.10.10.214 ja käytin -sV komentoa ensimmäisenn ajoon nähdäkseni mitä portteja koneella on auki. Koneesta paljastui kaksi porttia ja käyttöjärjestelmänä toimii linux. Portissa 22 toimi OpenSSH ja versiona näyttäisi olevan 8.2 eli tietojeni mukaan uusin ja tämä uusin SSH paketti tukee rsa-sha2-512 algorytmiä, jossa on mahdollisuus kaksi vaiheiseen tunnistautumiseen Fossbyten mukaan. Löysin yhden haavoittuvuuden 8.2p1 versioon Cybersecurityhelp sivuston mukaan se olisi haavoittuvainen MintM hyökkäyksille.

Toisena porttina koneessa toimi perinteinen 80 portti, jossa pyörii Apachen webpalvelin.

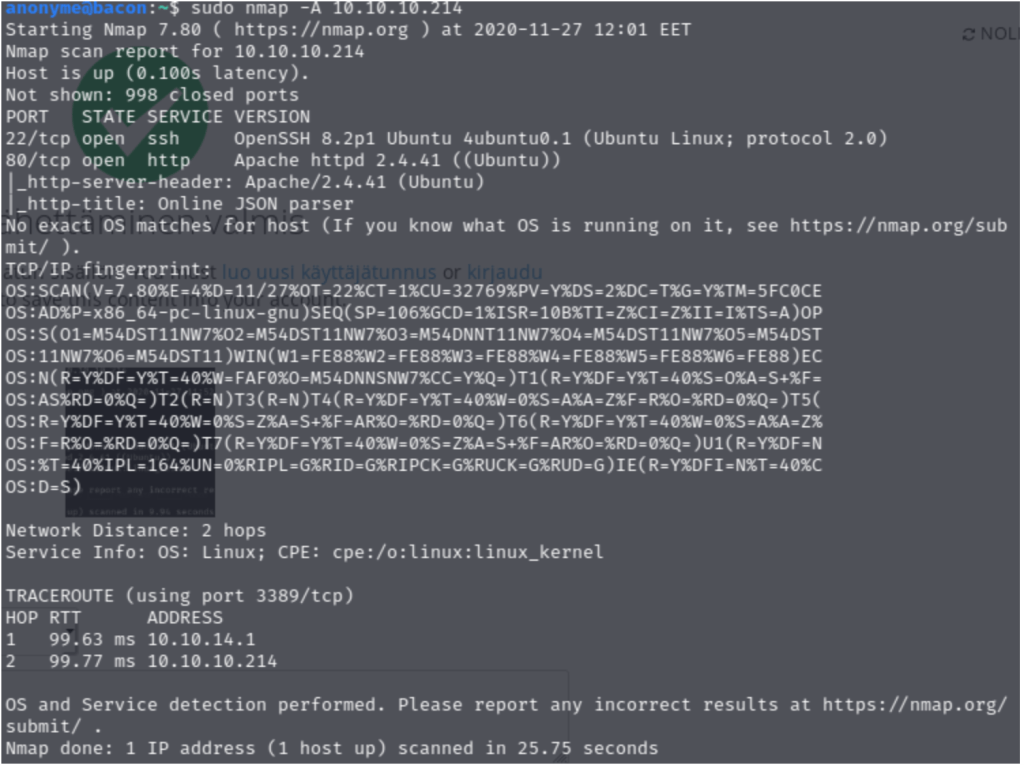

Päätin vielä ajaa -A komennolla kyseisen koneen, jos saisin lisätietoa koneesta enemmän.

-A ajosta, ei saanut juurikaan enempää tietoa, enkä saanut haluamaani Linux versiota selville. Apachesta sai sen verran tietoon, että kyseinen sivusto voisi olla JSON:illa koodattu? Yksi pisti silmään, että TRACEROUTEna oli portti 3389, jota käyttää Microsoft Terminal Server (RDP). Myös TCP/IP sormenjälki löytyi ajossa.

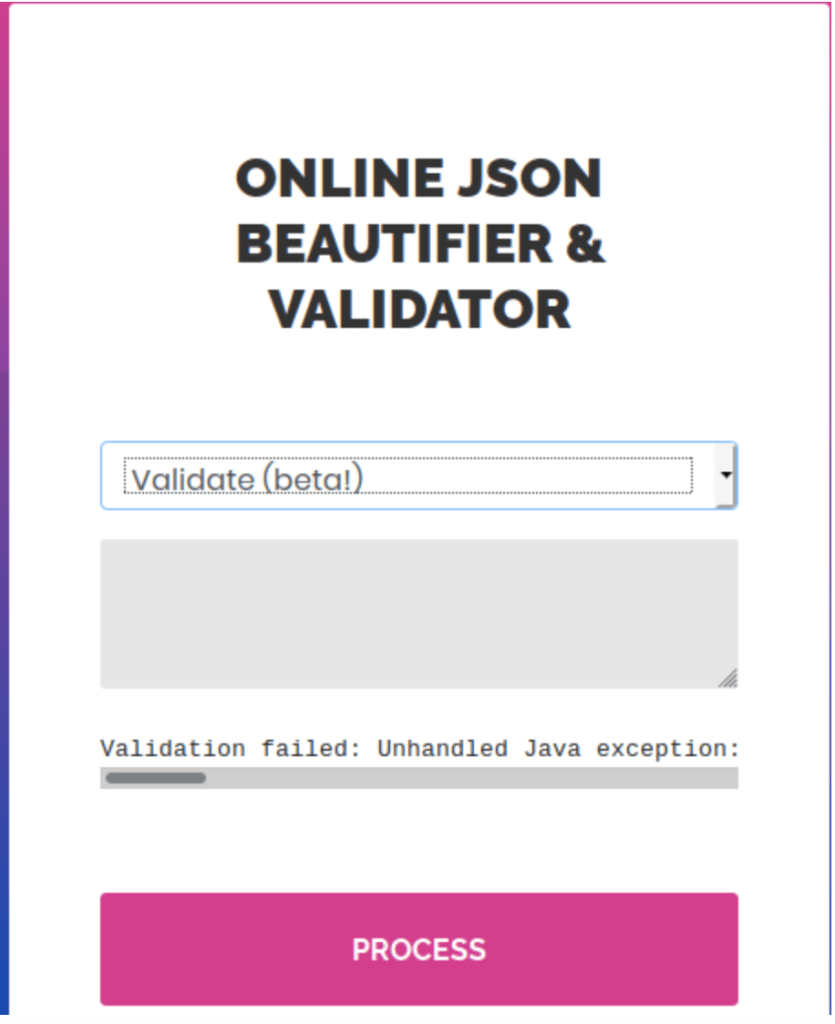

Päätin käydä katsomassa tarkemmin http sivua löytyisikö sieltä mitään mielenkiintoista. Sivustolta löytyi ONLINE JSON BEAUTIFIER & VALIDATOR.

Eniten silmään pisti Validaattori, joka oli beta versio, jossa voisi olla jonkinlaisia haavoittuvuuksia, joten päätin ajaa sivuston jälleen Nikton kautta ja katsoa löytyisikö mitään mielenkiintoista.

Nikto löysi yhden OSVDB-630 haavoittuvuuden sivustolta, jossa web server voi paljastaa sisäisen tai oikean IP osoitteen. Vulners sivuston mukaan tämä OSVDB-630 olisi Microsoft IIS (Internet information service) haavoittuvuus.

Lähteet: https://vulners.com/osvdb/OSVDB:630

https://fossbytes.com/openssh-8-2-released-two-factor-authentication-linux/

https://www.cybersecurity-help.cz/vdb/SB2020073043

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

Passage

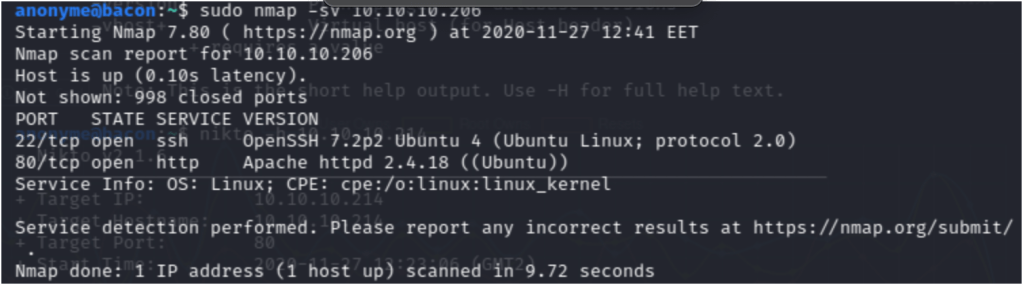

Viimeiseksi koneeksi valitsin Passage nimisen oletettavasti Linux koneen. Aloitin -sV skannauksella, josta löytyi perinteiset 22 ja 80 portit avonaisena.

Portissa 22 pyörii OpenSSH versiolla 7.2p2. Löysin CVE sivustolta 2 vakavaa haavoittuvuutta, jotka olivat pisteytetty korkeimmalle.

CVE-2016-6515 Enne 7.3 veriota OpenSSH ei rajoita salasanojen pituutta salasanan tunnistautumisessa, joka sallii hyökkääjien tehdä DoS hyökkäyksen.

CVE-2015-8325 Kun UseLogin ominaisuus on kytketty päälle ja PAM on konfiguroitu lukemaan .pam_enviroment tiedostoja /user/home kansiossa, joka sallii paikallisen käyttäjän saada enemmän käyttöoikeuksia.

Myös Apachen versiosta 2.4.18 löytyi lukuisia haavoittuvuuksia ja kirjoitan niistä kahdesta eniten pisteitä saaneesta haavoittuvuudesta.

CVE-2017-7668 Apache httpd 2.2.32 ja 2.4.24: een lisätyt HTTP: n jäsentämismuutokset toivat virheen merkkiluetteloiden jäsentämiseen, jonka avulla ap_find_token () voidaan etsiä.

CVE-2017-7679 Apache httpd 2.2.x: ssä ennen 2.2.33 ja 2.4.x: ssä ennen versiota 2.4.26 mod_mime voi lukea yhden tavun puskurin päästä, kun se lähettää haitallista Content-Type-vastausotsikkoa.

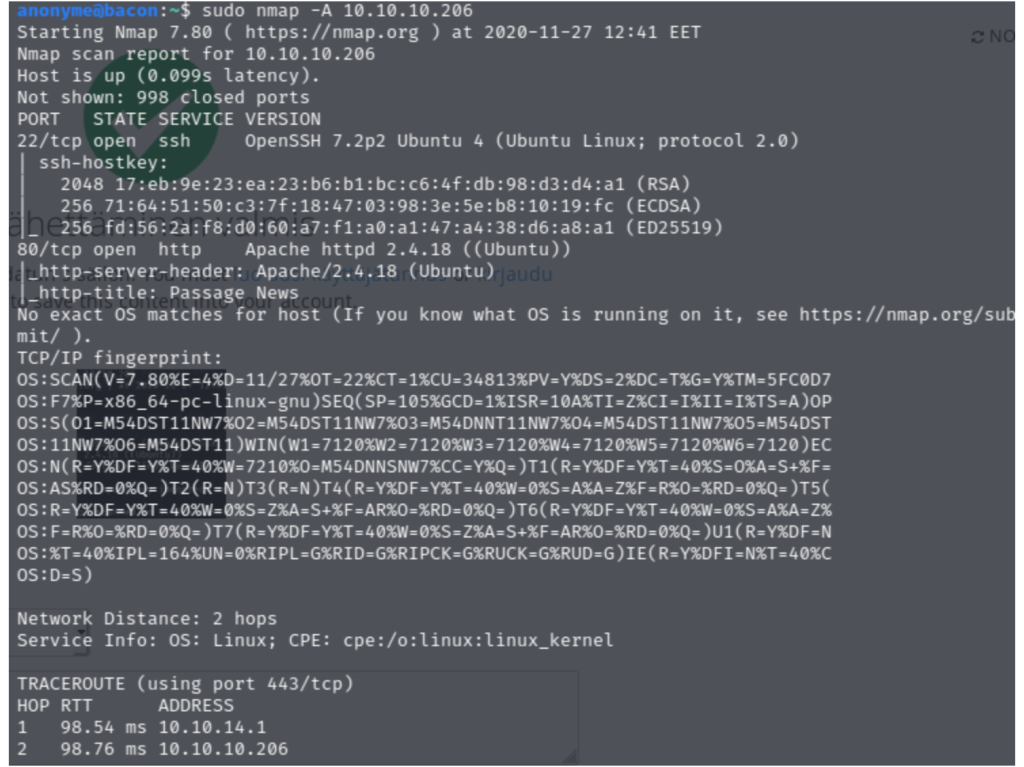

Kokeilin vielä ajaa -A agressiivisen ajon koneelle ja katsoa löytyykö mitään lisätietoa sivusta.

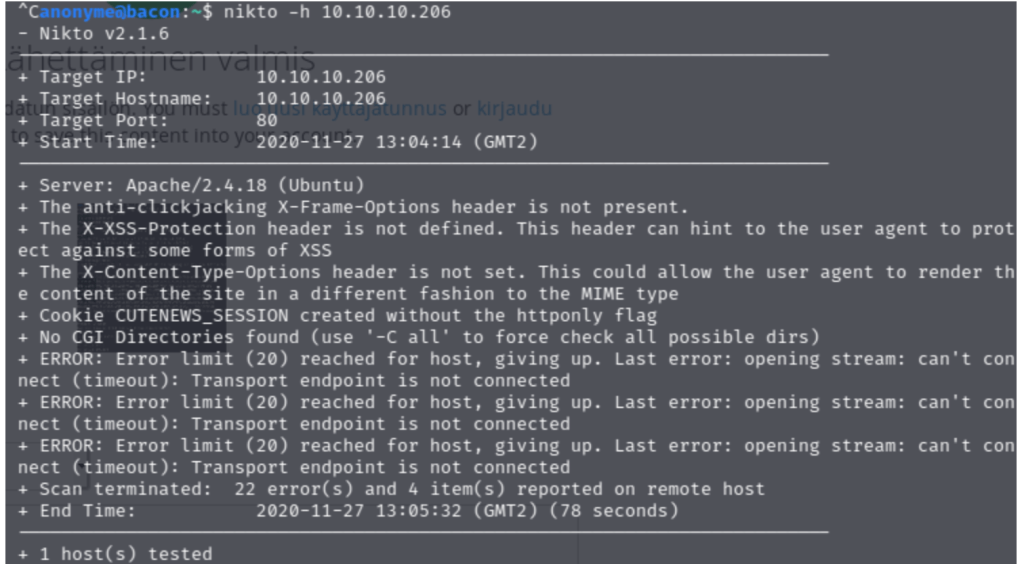

-A ajolla löytyi SSH-hostkeyt (RSA, ECDSA ja ED25519) Myös http sivun title löytyi ajosta, mutta tarkempaa käyttöjärjestelmä koneelle ei löytynyt. Päätin vielä ajaa koneen niktolla, mutta niktolla en saanut juuri mitään irti, koska koneella on ilmeisesti fail2ban ohjelma käytössä, joka katkaisee yhteyden jos tietystä osoitteesta tulee liikaa liikennettä.

Lähde: https://www.cvedetails.com/cve/CVE-2016-6515/

https://www.cvedetails.com/cve/CVE-2015-8325/

https://www.cvedetails.com/cve/CVE-2017-7668/

https://www.cvedetails.com/cve/CVE-2017-7679/

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

Tehtävä c)

- Hyökkääjä aloittaa luetteloimalla hostit, jotka hostaavat monille eri asiakkaille.

- Kun hosti on tunnistettu, löytyy outoja cookieita joiden avulla pääsee konfigurointi sivulle.

- Sivulla voi konfiguroida SMTP serverin menemään hostin läpi ja käyttää SQL injecktiota lomakkeisiin, josta voi lukea tulokset sähköpostin kautta

- Koneessa Sneakymailer käytettiin hyväksi myös SMTP protokollaa.

Hyökkääjän käyttämät työkalut FluJab: Nmap, wfuzz, netcat

Ajattelin lähteä kokeilemaan wfuzz nimistä ohjelmaa, jolla voidaan etsiä ei linkitettyjä hakemistoja, scriptejä yms. ja myös bruteforcettamaan GET ans POST parametreja erillaisiin injectioihin kuten SQL ja XSS.

En kuitenkaan saanut tätä ohjelmaa toimimaan/osannut käyttää, joten tehtävä jäi omalta osalta vähän puolitiehen.

Lähteet:https://0xdf.gitlab.io/2020/06/20/htb-servmon.html#website—tcp-8443

https://0xdf.gitlab.io/2020/09/26/htb-admirer.html

https://www.youtube.com/watch?v=f4vQhI4ADmI

https://www.youtube.com/watch?v=uLNpR3AnE-Y

https://www.rapid7.com/db/modules/exploit/multi/misc/msf_rpc_console/

https://www.rapid7.com/db/modules/exploit/windows/iis/iis_webdav_upload_asp/

https://owasp.org/www-community/HttpOnly

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

https://www.coursehero.com/file/p7nbo61/OSVDB-3092-Multiple-Web-Server-Interesting-Web-Document-Found-A-potentially/

https://www.coursehero.com/file/p37625l/OSVDB-3092-Vulnerability-allows-attackers-to-write-anywhere-in-the-file-system/

https://serverfault.com/questions/126954/nikto-probe-warning-messages

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

https://www.cvedetails.com/cve/CVE-2018-16845/

https://www.cvedetails.com/cve/CVE-2018-16845/

https://www.cvedetails.com/cve/CVE-2018-16843/

https://www.cybersecurity-help.cz/vdb/SB2020073043

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

https://www.cvedetails.com/cve/CVE-2016-6515/

https://www.cvedetails.com/cve/CVE-2015-8325/

https://www.cvedetails.com/cve/CVE-2017-7668/

https://www.cvedetails.com/cve/CVE-2017-7679/

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/

https://vulners.com/osvdb/OSVDB:630

https://fossbytes.com/openssh-8-2-released-two-factor-authentication-linux/

https://www.cybersecurity-help.cz/vdb/SB2020073043

http://terokarvinen.com/2020/tunkeutumistestaus-kurssi-pentest-course-ict4tn027-3006-autumn-2020/